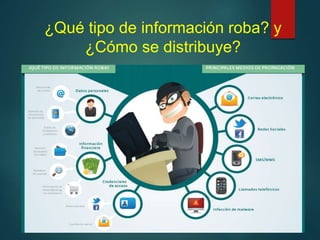

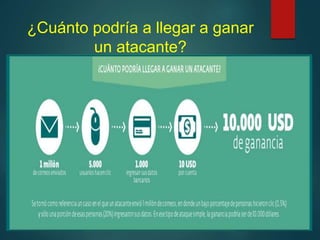

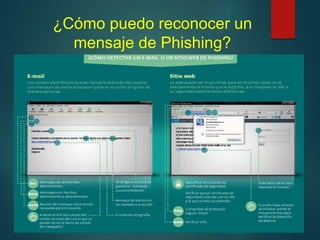

El documento aborda las técnicas de ingeniería social utilizadas en ataques cibernéticos, en particular el phishing, donde estafadores obtienen información confidencial haciéndose pasar por entidades legítimas. Se destacan diversos métodos para reconocer y prevenir ataques de phishing, incluyendo la verificación de enlaces y la seguridad de contraseñas. También se menciona el fraude a través de 'scams', donde víctimas son engañadas para blanquear dinero obtenido de actividades delictivas.