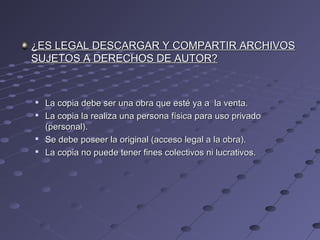

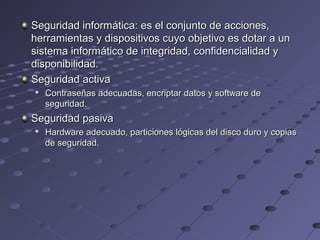

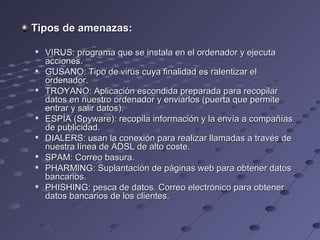

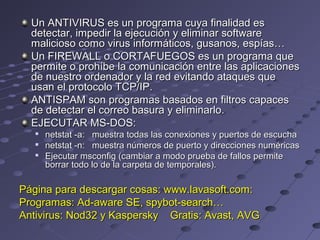

Este documento describe varias técnicas de fraude común en internet como phishing y pharming. También describe malware y cómo protegerse mediante el uso de contraseñas seguras y firmas digitales. Explica los tipos de licencias de software, redes P2P, y cómo descargar archivos de forma legal. Resume amenazas a la seguridad como virus, troyanos y spyware, así como herramientas de seguridad como antivirus y firewalls.