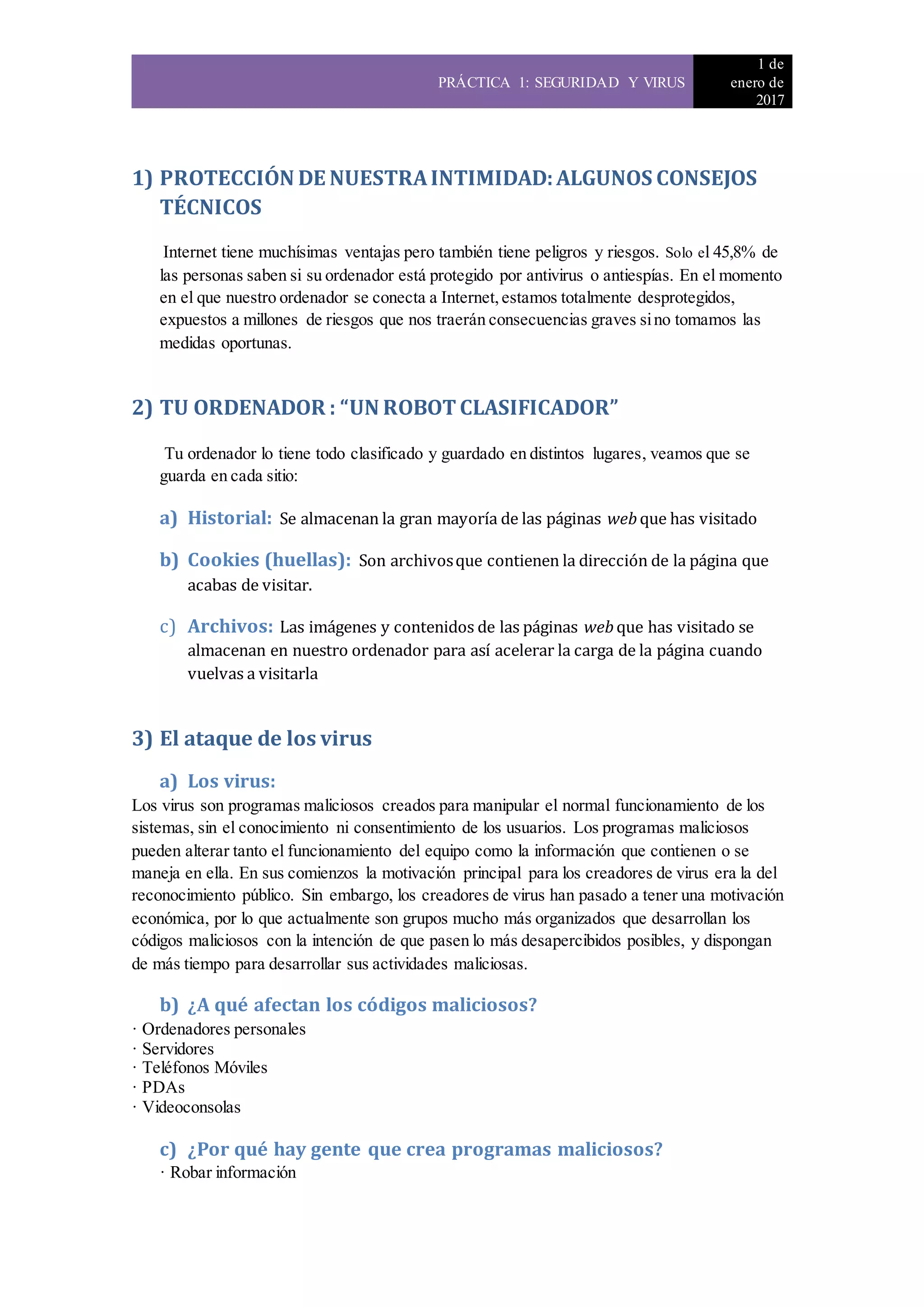

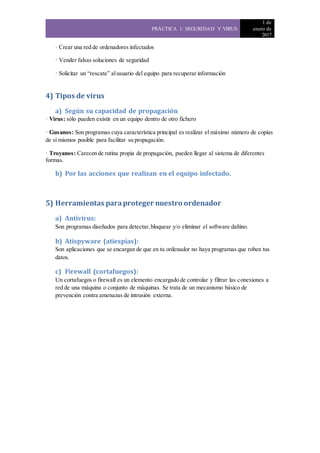

El documento habla sobre la seguridad en internet y los virus. Explica que el ordenador almacena información visitada como el historial y cookies, y que hay programas maliciosos como virus, gusanos y troyanos que pueden dañar el ordenador. También recomienda usar antivirus, antispyware y firewall para protegerse de estas amenazas.