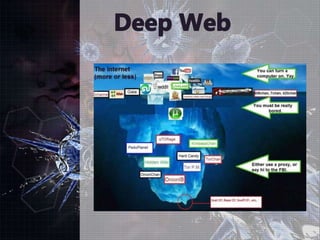

El documento proporciona un análisis exhaustivo de la evolución del malware desde sus primeras manifestaciones en los años 80 hasta la actualidad, destacando hitos clave como la aparición de virus, gusanos y ransomware. También se aborda el surgimiento de amenazas avanzadas persistentes (APT) y la ciberguerra, con ejemplos específicos como Stuxnet. Además, se analizan diferentes tipos de malware, incluyendo spyware, adware y crimeware, y su impacto en la seguridad informática.