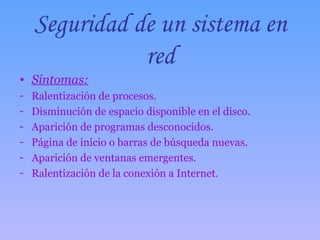

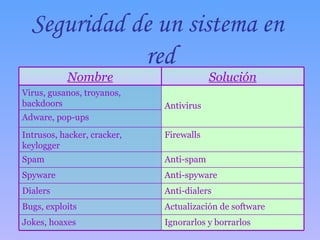

El documento habla sobre la seguridad de los sistemas informáticos. Explica que la seguridad implica proteger el hardware, software y datos de amenazas lógicas e físicas mediante medidas de prevención, detección y recuperación como contraseñas, permisos de acceso, antivirus, cortafuegos y realización de copias de seguridad. También menciona algunos virus y malware comunes y formas de protegerse en Internet y proteger la privacidad de los usuarios.