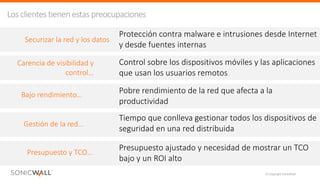

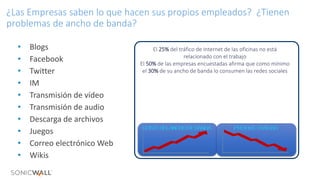

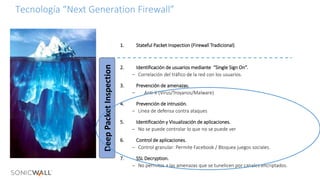

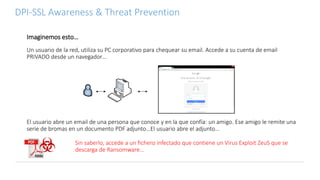

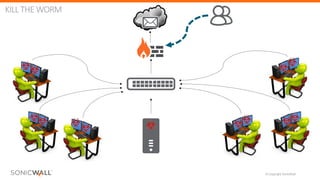

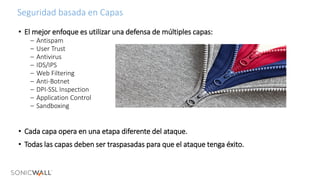

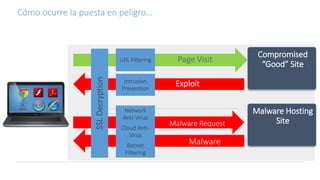

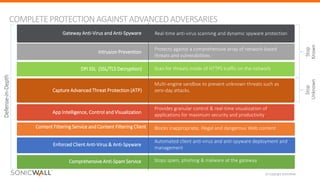

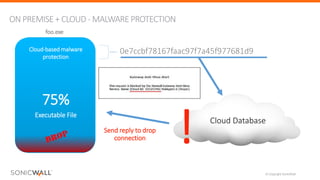

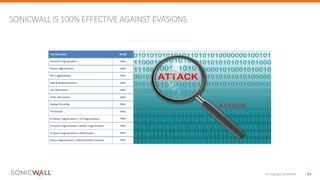

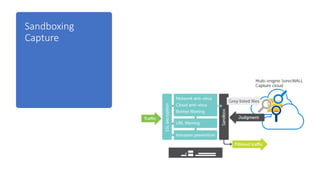

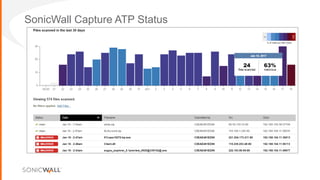

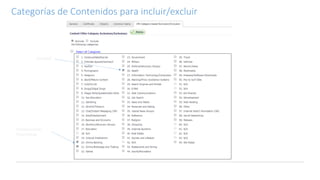

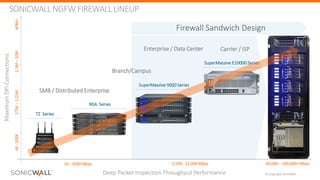

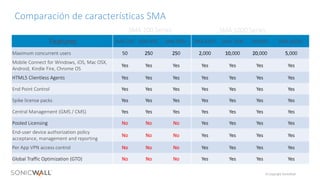

El documento presenta soluciones de ciberseguridad de SonicWall, destacando su tecnología Next Generation Firewall y Secure Mobile Access para proteger redes y datos frente a amenazas avanzadas y mejorar la visibilidad y control en un entorno conectado. Se discuten estadísticas sobre brechas de seguridad y la necesidad de un enfoque de defensa en múltiples capas para mitigar riesgos. Además, se menciona el posicionamiento de SonicWall como un líder en el mercado de ciberseguridad y sus capacidades para adaptarse a las demandas actuales de seguridad en la nube y movilidad.