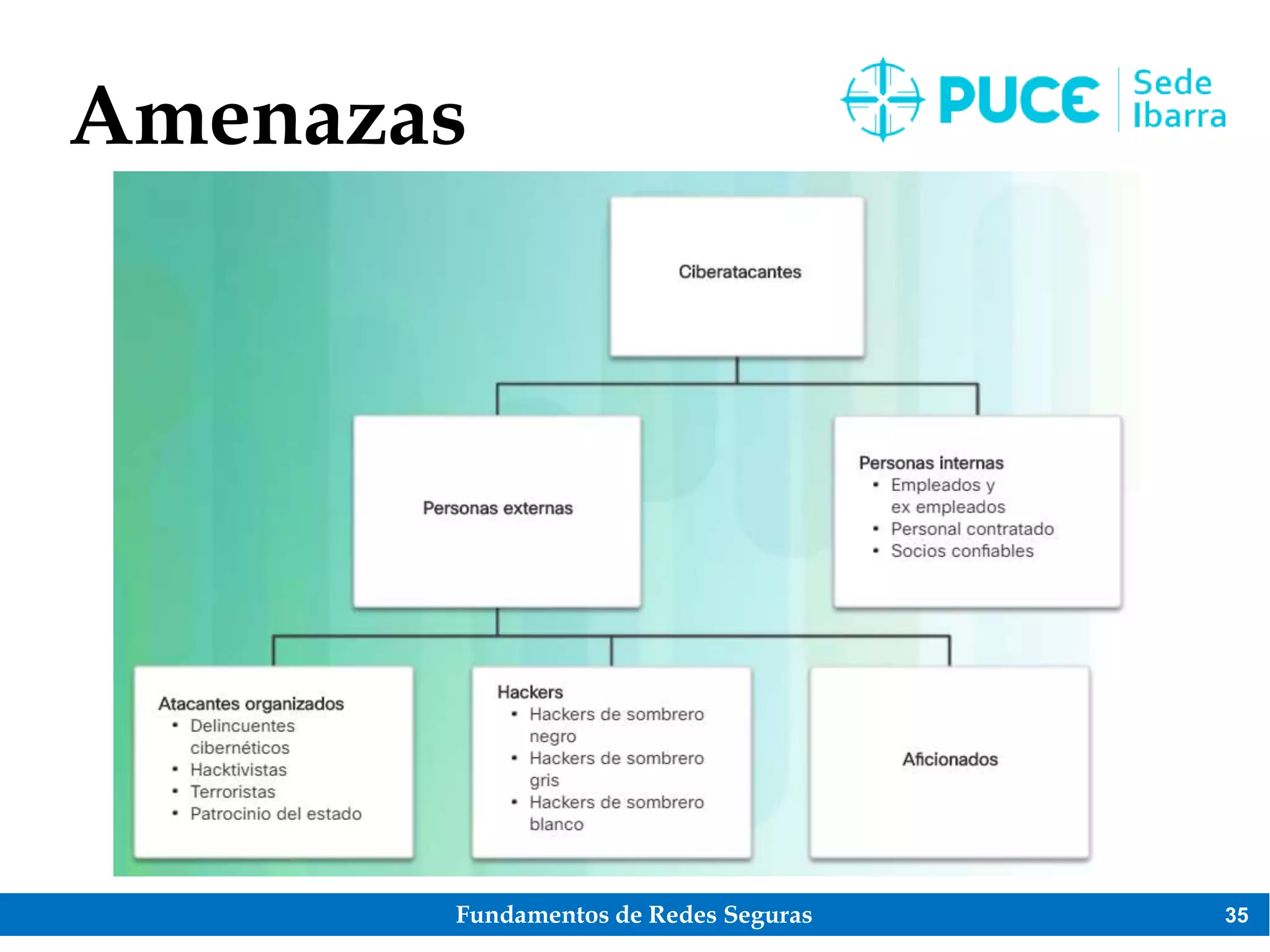

Este documento presenta una introducción a los fundamentos de las redes seguras. Explica conceptos clave como datos personales, datos de la organización, atacantes y profesionales de la ciberseguridad, y la guerra ciberética. Cubre temas como la importancia de proteger la confidencialidad, integridad y disponibilidad de los datos, y los riesgos que plantean los atacantes como hackers y delincuentes organizados para robar datos e identidades. También describe el papel creciente de los profesionales de la ciberseguridad.