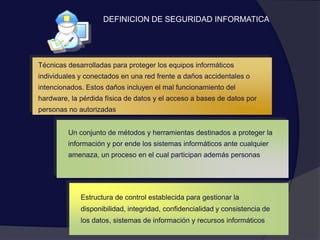

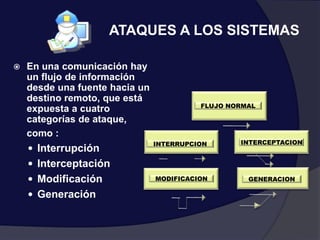

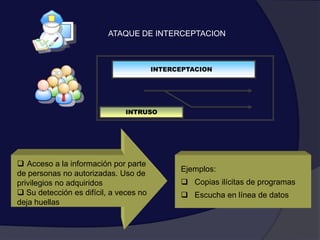

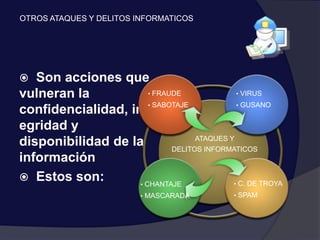

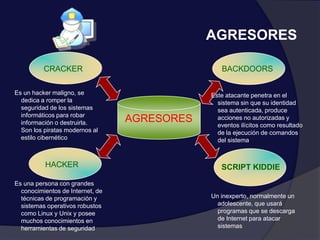

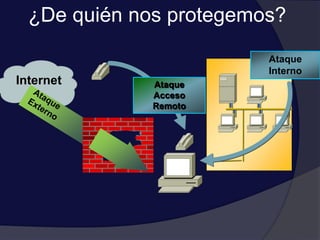

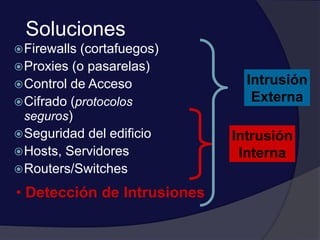

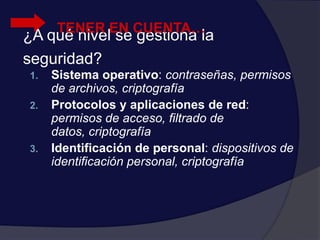

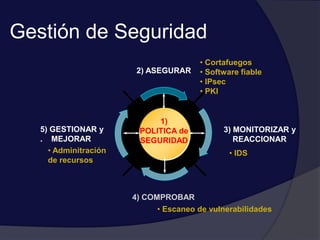

La seguridad en redes implica técnicas para proteger equipos e información de daños, incluyendo métodos para autenticar usuarios autorizados y asegurar la disponibilidad, integridad y confidencialidad de datos frente a amenazas. Existen diversos ataques como interrupción, interceptación, modificación o generación de información que buscan vulnerar estos aspectos, por lo que se requieren soluciones como cortafuegos, cifrado