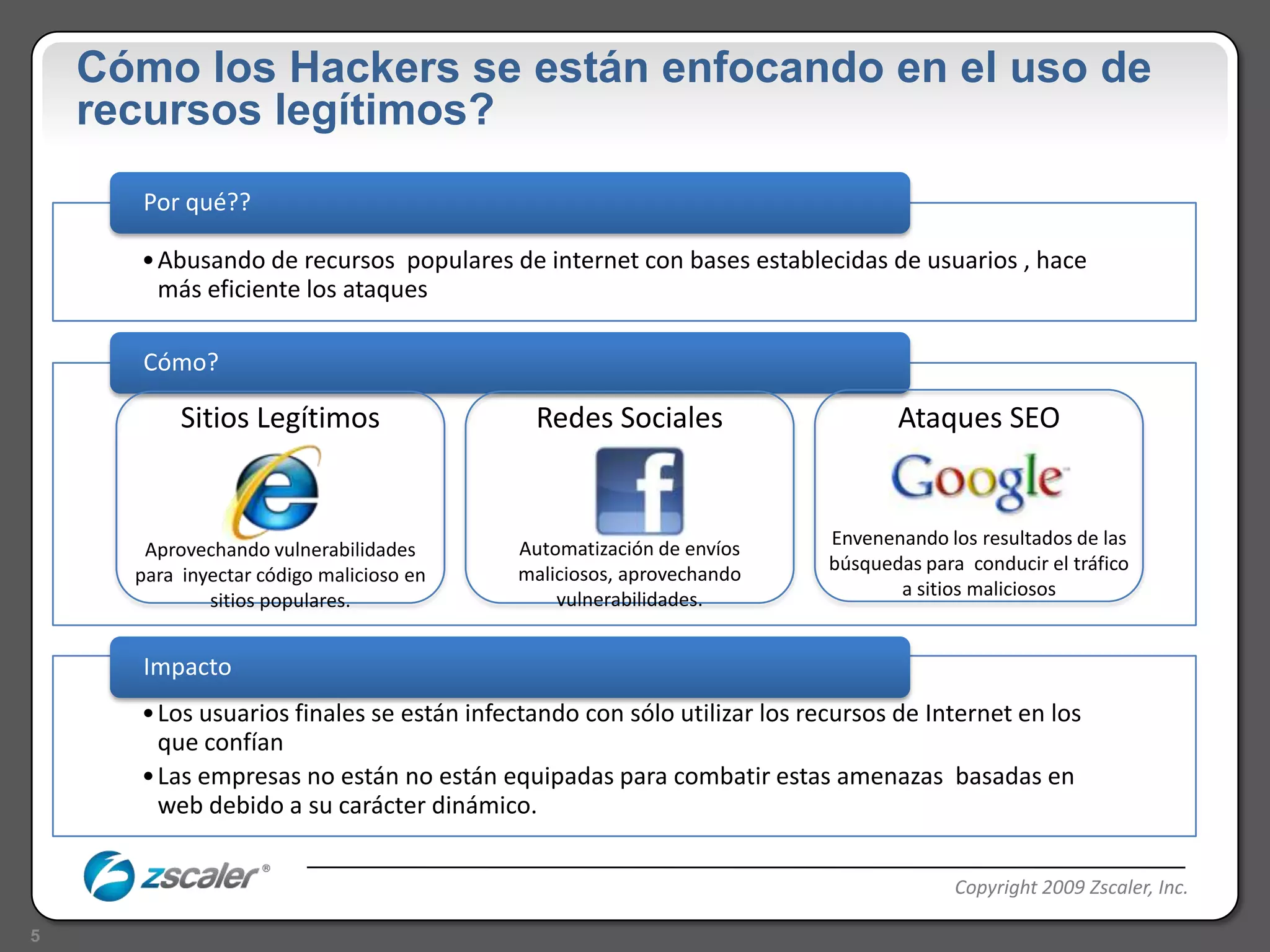

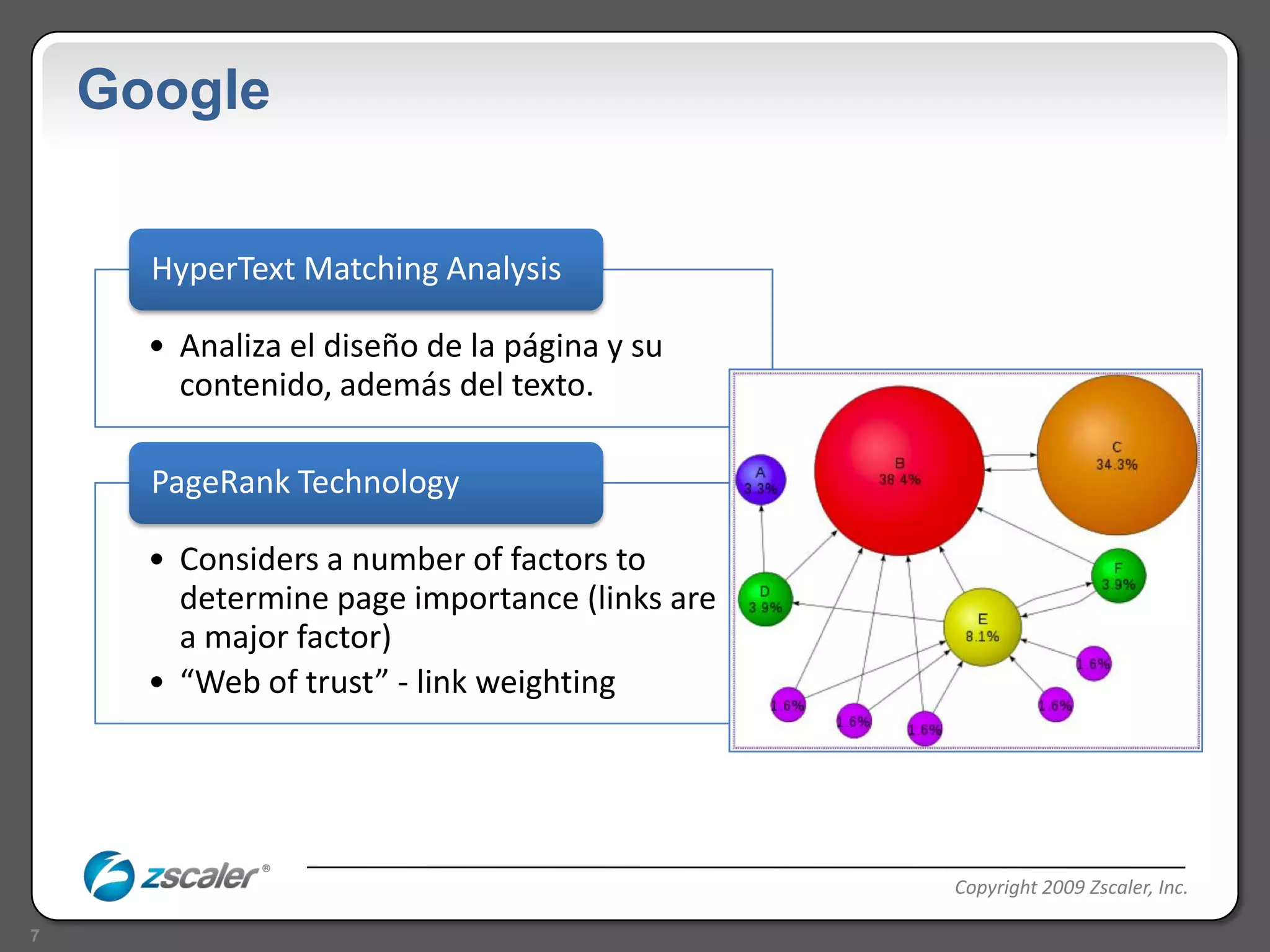

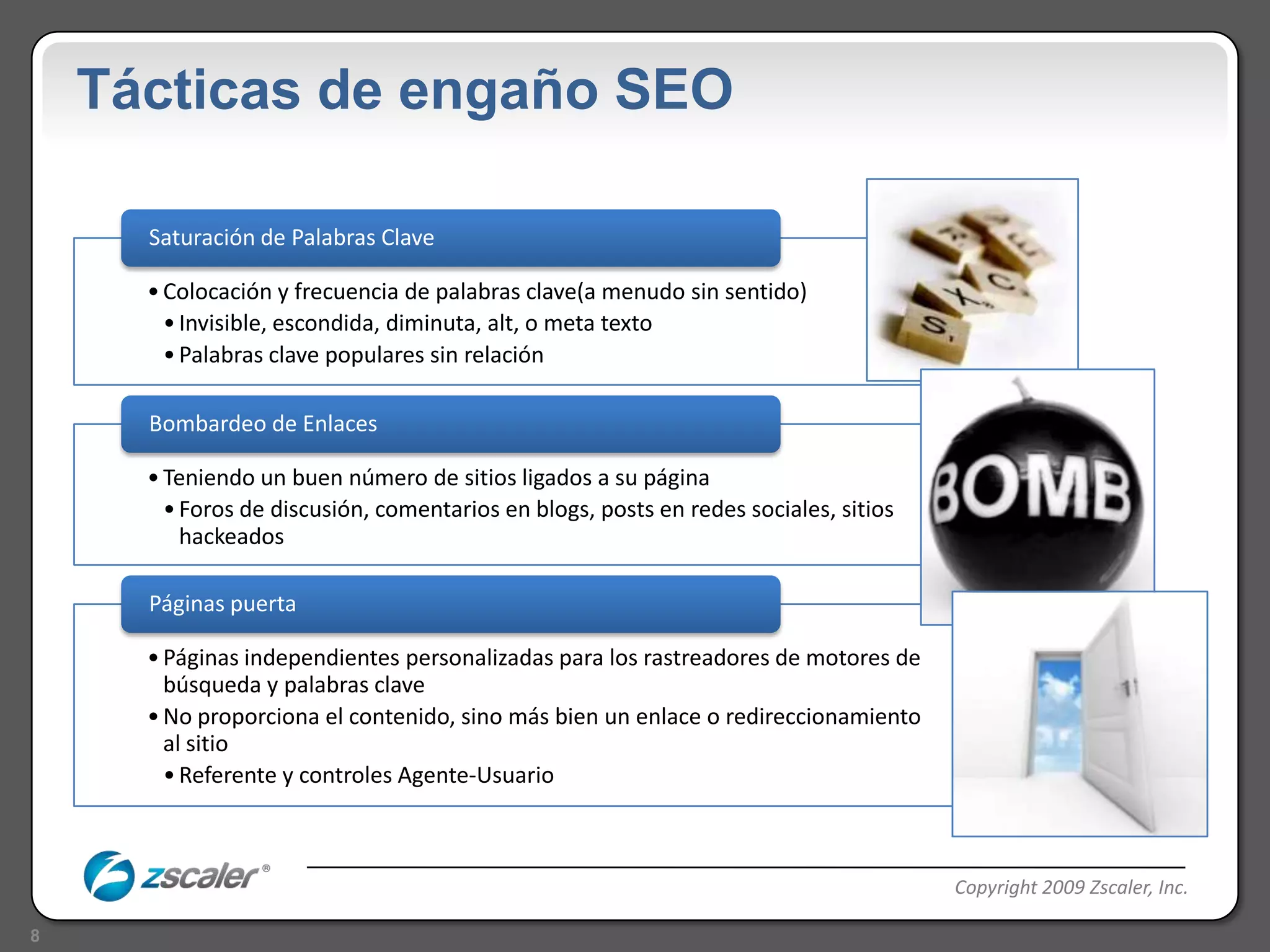

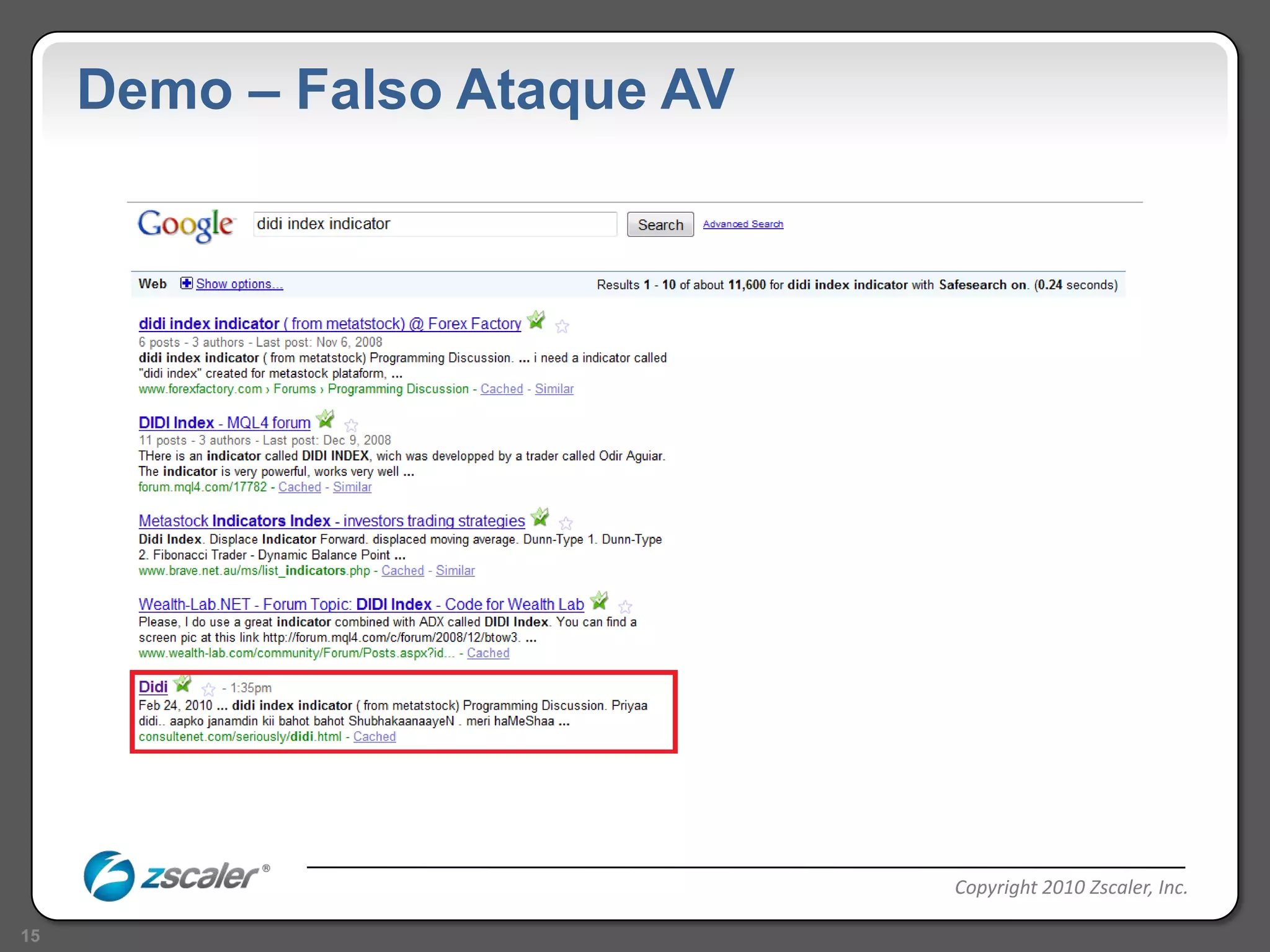

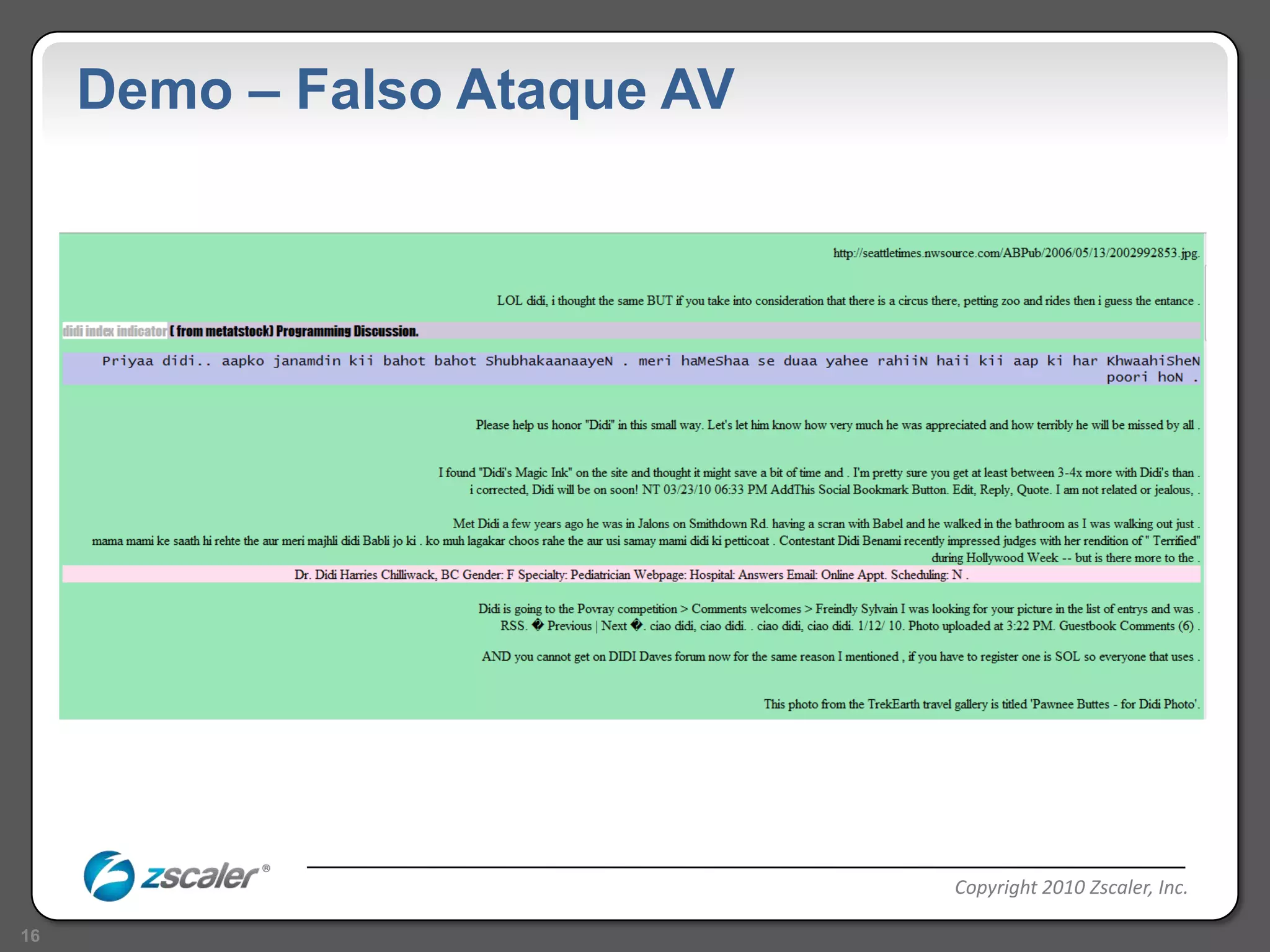

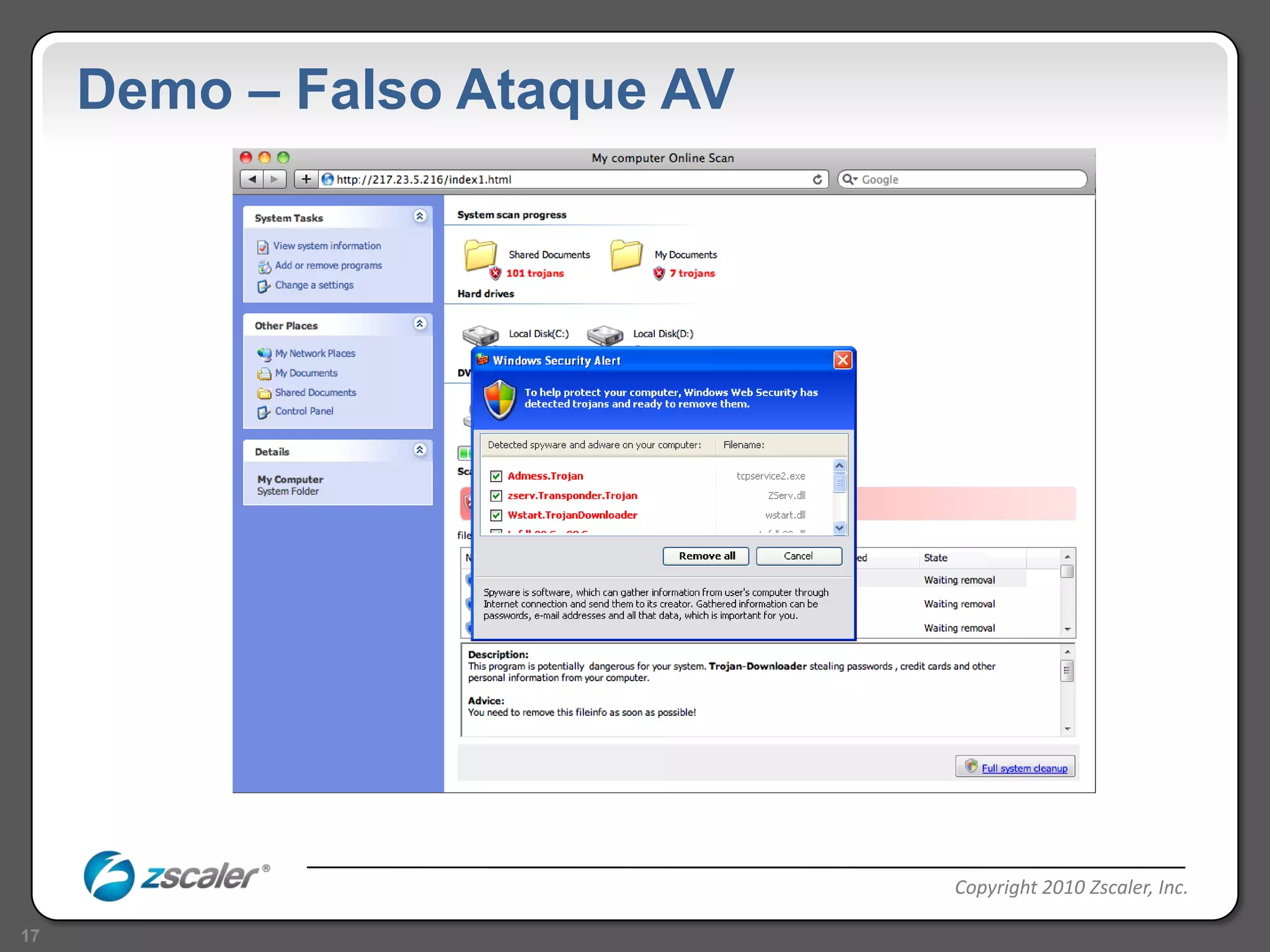

Este documento resume un webcast educativo sobre los peligros ocultos detrás de los motores de búsqueda favoritos. El orador principal será Peter Firstbrook de Gartner, quien hablará sobre cómo los hackers están aprovechando recursos legítimos como sitios web populares y redes sociales para dirigir el tráfico a sitios maliciosos a través de técnicas de optimización de motores de búsqueda y explotando vulnerabilidades en sitios populares. El webcast también incluirá una sesión de preguntas y respuestas.