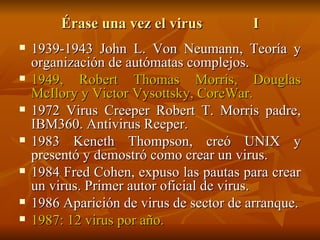

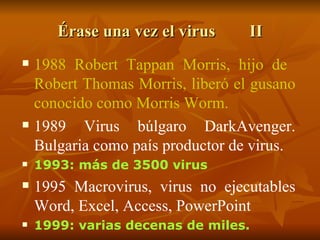

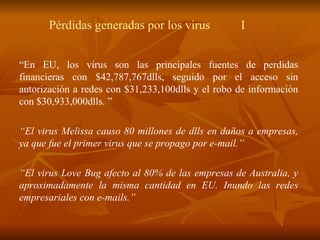

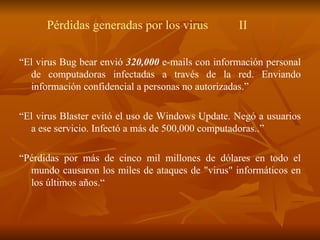

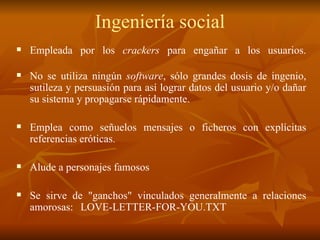

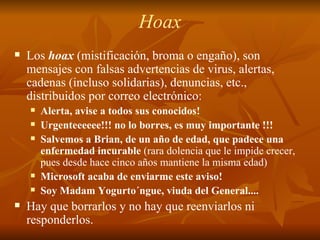

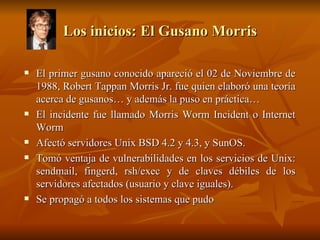

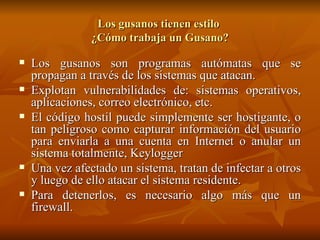

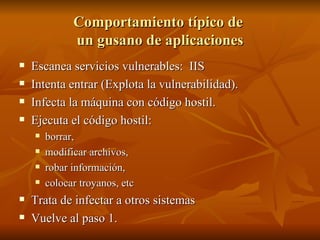

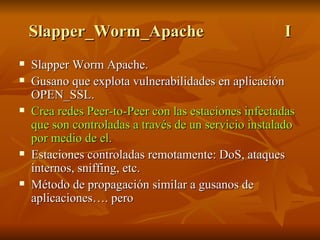

El documento describe los virus informáticos, su historia, tipos, técnicas, vulnerabilidades explotadas y modos de propagación. Explica que los virus son código que se inserta en sistemas para replicarse y propagarse, pudiendo dañar datos o degradar el rendimiento. Relata brevemente hitos en la historia de los virus e incluye términos como gusanos, troyanos y hoaxes.

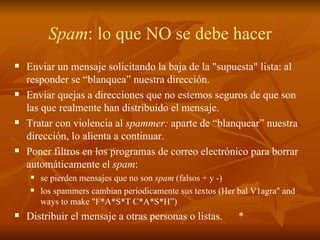

![Spam : lo que se debe hacer Investigar la dirección del emisor o del responsable de la máquina o del dominio que ha permitido la difusión de dicho mensaje. Disponer de dos mensajes tipo en castellano y en inglés, para utilizarlos en una denuncia o queja. ¿ C ómo localizar las direcciones a las que hay que enviar el mensaje de queja? : identificar los dominios implicados en la distribución de l mensaje recibido y localizar las direcciones de los responsables que por defecto suelen estar en: [email_address] abuse@dominio.xx ( donde xx corresponde a .es, .com, .net, etc.)](https://image.slidesharecdn.com/temaivcchs-120301201627-phpapp01/85/Tema-Virus-35-320.jpg)

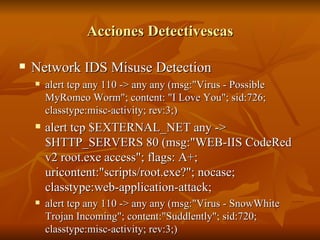

![Virus Detectados con SNORT Nov 6 11:03:01 192.168.1.1:40202 -> 128.1.1.78:80 SYN ******S* Nov 6 11:03:04 192.168.1.1:40203 -> 128.1.1.79:80 SYN ******S* Nov 6 11:03:01 192.168.1.1:40204 -> 128.1.1.80:80 SYN ******S* Nov 6 11:03:01 192.168.1.1:40205 -> 128.1.1.81:80 SYN ******S* Nov 6 11:03:04 192.168.1.1:40206 -> 128.1.1.82:80 SYN ******S* Nov 6 11:03:04 192.168.1.1:40207 -> 128.1.1.83:80 SYN ******S* Nov 6 11:03:01 192.168.1.1:40208 -> 128.1.1.84:80 SYN ******S* Nov 6 11:03:04 192.168.1.1:40209 -> 128.1.1.85:80 SYN ******S* Nov 6 11:03:01 192.168.1.1:40211 -> 128.1.1.87:80 SYN ******S* [**] WEB-IIS CodeRed v2 root.exe access [**] 11/06-10:46:19.052795 192.168.1.1:2932 -> 128.1.1.79:80 TCP TTL:107 TOS:0x0 ID:22513 IpLen:20 DgmLen:112 DF ***AP*** Seq: 0xE67E6F67 Ack: 0xF5D6EDC Win: 0x25BC TcpLen: 20 47 45 54 20 2F 73 63 72 69 70 74 73 2F 72 6F 6F GET /scripts/roo 74 2E 65 78 65 3F 2F 63 2B 64 69 72 20 48 54 54 t.exe?/c+dir HTT 50 2F 31 2E 30 0D 0A 48 6F 73 74 3A 20 77 77 77 P/1.0..Host: www 0D 0A 43 6F 6E 6E 6E 65 63 74 69 6F 6E 3A 20 63 ..Connnection: c 6C 6F 73 65 0D 0A 0D 0A lose....](https://image.slidesharecdn.com/temaivcchs-120301201627-phpapp01/85/Tema-Virus-57-320.jpg)