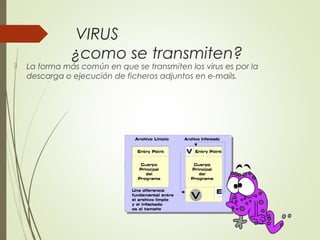

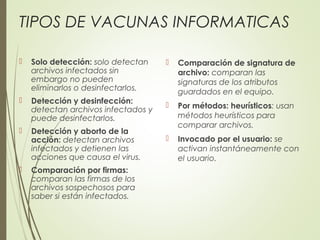

El documento proporciona una visión general sobre los virus informáticos, su historia, mecanismos de transmisión y tipos, incluyendo virus de arranque, macro virus, troyanos y gusanos de internet. También se discuten los antivirus, su funcionamiento y la razón detrás de la creación de virus. Además, se abordan otras amenazas como el 'spam' y los keyloggers, así como diferentes tipos de vacunas informáticas.