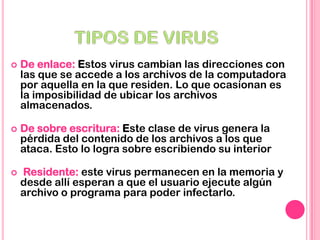

El documento describe diferentes tipos de virus informáticos, incluyendo gusanos que se duplican en la memoria del sistema, caballos de Troya que se esconden en programas legítimos para dañar la computadora, bombas lógicas que se activan en ciertas fechas u ocasiones, y hoaxes que no son verdaderos virus sino mensajes falsos diseñados para sobrecargar las redes. También menciona virus de enlace que cambian las direcciones de los archivos, de sobreescritura que eliminan el contenido de los archivos, y resident