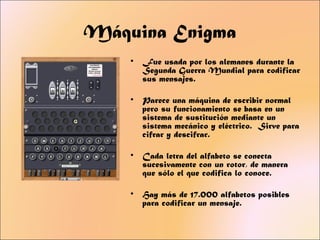

Este documento presenta una introducción a la criptografía y varios métodos de cifrado históricos como el cifrado César, el cifrado de Vigenère, el cifrado Playfair y la máquina Enigma. Alienta al lector a probar estos métodos de cifrado y a proteger sus datos para evitar que los piratas informáticos accedan a información personal.