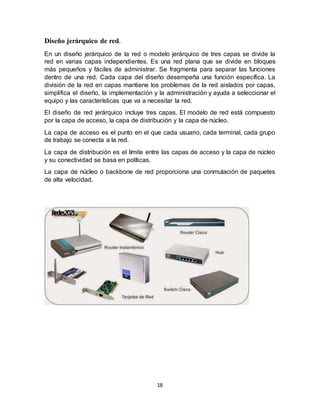

Este documento presenta un proyecto para actualizar la red LAN de una empresa de cibercafé llamada Internet WEB@. Primero, proporciona información sobre la empresa y la introducción del proyecto. Luego, incluye un marco teórico con definiciones sobre redes LAN, topologías de red, el modelo OSI, Ethernet, direcciones IP y otros componentes clave de una red. Finalmente, analizará la situación actual de la red, hará un diagnóstico y propondrá mejoras, junto con un presupuesto para la actualización de la red

![16

Pasos para conseguir la dirección Mac:

Para identificar la dirección MAC de su propio hardware de red: Abra la vista de

Actividades y empiece a escribir Red. ... Pulse el botón para ver la dirección MAC

del dispositivo inalámbrico mostrada como Dirección hardware en el panel de

Detalles.

Subredes (subnetting).

Es la subdivisión de una red en varias subredes; permite a los administradores de

red, por ejemplo, dividir una red empresarial en varias subredes sin hacerlo

público en Internet.

Existen diversas técnicas para conectar diferentes subredes entre sí. Se pueden

conectar:

A nivel físico (capa 1 OSI) mediante repetidores o concentradores (hubs),

A nivel de enlace (capa 2 OSI) mediante puentes o conmutadores (switches),

A nivel de red (capa 3 OSI) mediante routers,

A nivel de transporte (capa 4 OSI),

A nivel de sesión ([Modelo de sesión|capa 5 OSI]]),

A nivel de presentación ([Modelo de presentación|capa 6 OSI]]),

A nivel de aplicación (capa 7 OSI) mediante pasarelas.

También se pueden emplear técnicas de encapsulación (tunneling).](https://image.slidesharecdn.com/trabajofinal-180606043201/85/Trabajo-final-16-320.jpg)