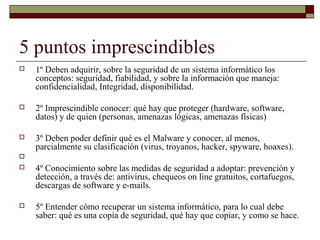

Este documento resume 5 puntos clave de la seguridad informática: 1) conceptos básicos de seguridad, 2) elementos a proteger y de quien, 3) definición y clasificación de malware, 4) medidas de prevención y detección, y 5) realización y contenido de copias de seguridad para recuperar sistemas.