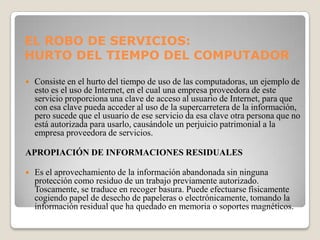

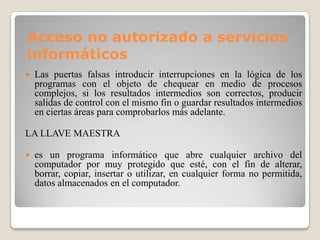

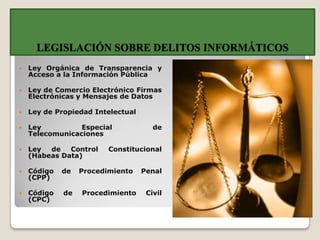

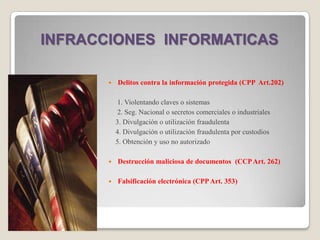

Este documento define y explica los delitos informáticos. Describe las categorías de delitos como fraude, robo, chantaje y falsificación que implican el uso de ordenadores y redes. Explica que los hackers buscan desarrollar nuevas funciones para la tecnología, mientras que los crackers buscan romper sistemas de seguridad. Finalmente, resume las leyes relevantes y los tipos de delitos informáticos, como phishing, tampering y scanning.