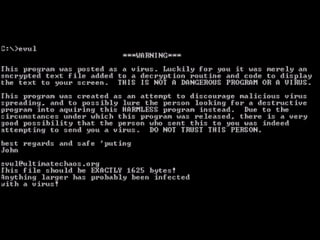

El documento habla sobre virus informáticos. Explica que un virus es un malware que altera el funcionamiento de una computadora sin el permiso del usuario. Luego describe brevemente la historia de los virus, sus métodos de propagación, tipos comunes como troyanos y gusanos, y síntomas e impactos de una infección. Finalmente, recomienda métodos de protección como usar antivirus y no descargar software de fuentes desconocidas.