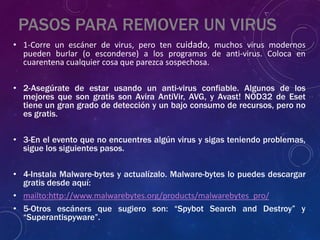

Este documento proporciona información sobre virus informáticos, incluyendo qué son, diferentes tipos como virus de macro, virus múltiples y keyloggers, así como métodos de protección como antivirus y filtros de archivos. También describe pasos para remover un virus e incluye enlaces a sitios web con más información sobre seguridad informática y antivirus populares.