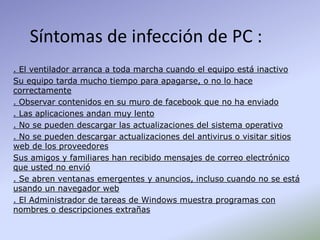

Este documento describe diferentes tipos de virus informáticos como troyanos, gusanos y bombas, así como spyware, keyloggers e hijackers. Explica qué es el phishing y cómo protegerse de él. También describe los síntomas de una infección, el funcionamiento de los antivirus y las vulnerabilidades informáticas.