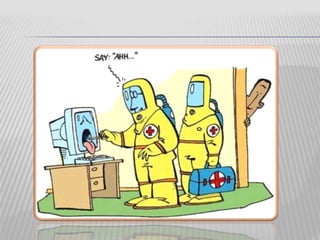

Un virus informático es un malware que interfiere en el funcionamiento normal de la computadora sin el consentimiento del usuario, pudiendo causar desde molestias hasta la destrucción de datos cruciales. Se propaga a través de correos electrónicos, descargas en internet, y puede ocultarse en archivos aparentemente inofensivos. Para prevenir infecciones, es esencial actualizar el equipo, utilizar herramientas antivirus, y seguir reglas básicas de seguridad en la web.