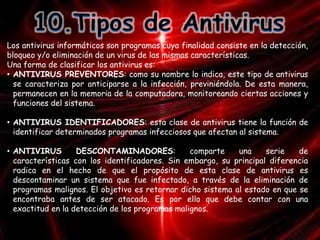

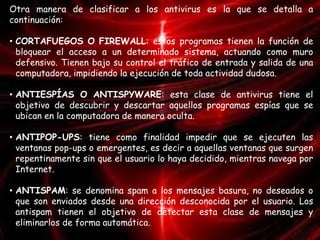

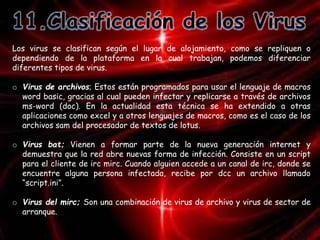

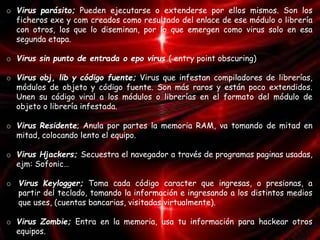

Este documento describe los virus informáticos, incluyendo su historia, cómo funcionan, quiénes los crean y por qué, sus características, métodos de propagación, tipos y formas de protegerse de ellos. Explica que los virus son programas maliciosos que alteran el funcionamiento de las computadoras e infectan otros archivos y cómo los antivirus detectan y eliminan estas amenazas.