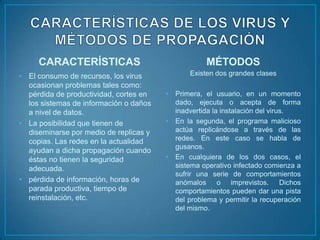

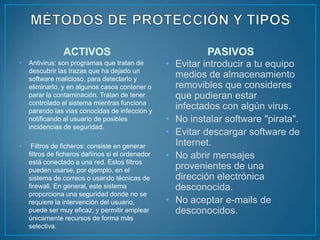

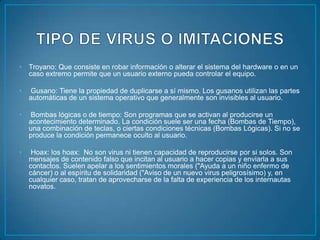

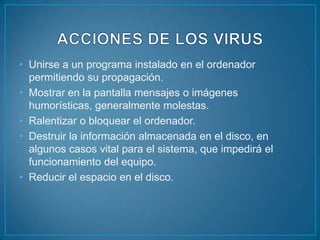

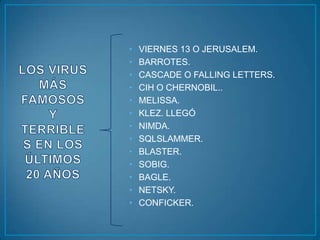

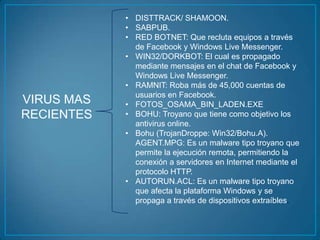

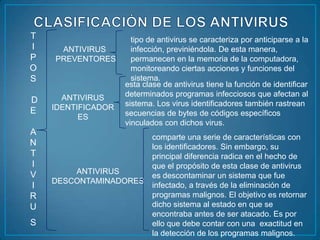

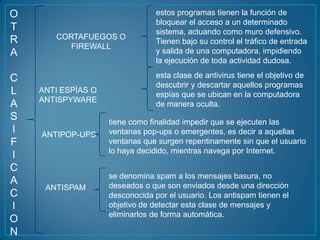

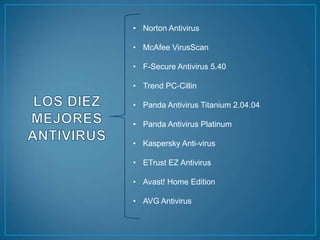

Este documento describe los virus y antivirus informáticos. Explica que los virus son programas maliciosos que afectan el funcionamiento de un equipo sin el permiso del usuario, mientras que los antivirus son programas diseñados para detectar y eliminar virus. También discute los diferentes tipos de virus y antivirus, así como métodos de prevención y algunos virus históricos.