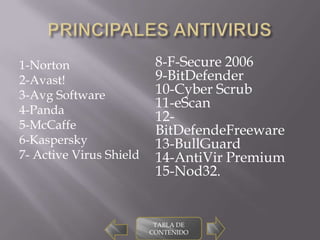

El documento habla sobre los virus informáticos y los antivirus. Explica que los virus son programas maliciosos que afectan el funcionamiento de las computadoras, y que los primeros virus aparecieron en la década de 1970. También describe los diferentes tipos de antivirus y sus características principales para detectar y eliminar virus.