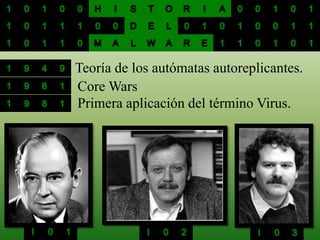

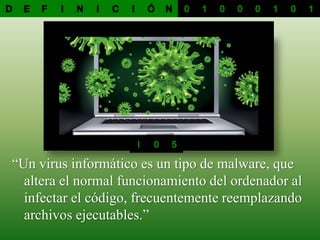

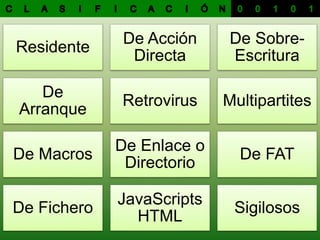

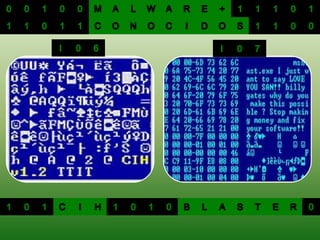

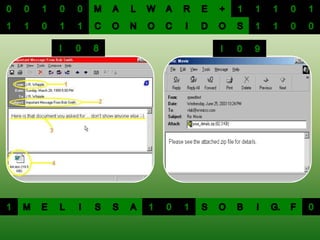

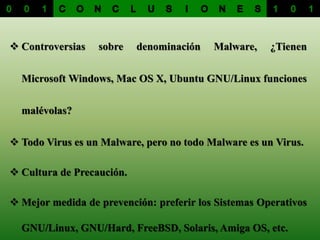

El documento habla sobre la teoría de los autómatas autoreplicantes y virus informáticos. Explica diferentes tipos de virus como residentes, de sobreescritura, de arranque, retrovirus, de macros, de enlace o directorio y de FAT. También menciona otros tipos de malware como gusanos, troyanos, bombas lógicas, puertas traseras, rootkits, spyware, adware, hijacking, keyloggers, stealers, dialers, rogue y ransomware. Finalmente, analiza controversias sobre la denominación malware y medidas de preven