SSL

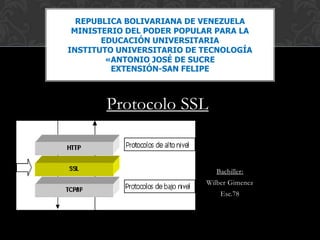

- 1. REPUBLICA BOLIVARIANA DE VENEZUELA MINISTERIO DEL PODER POPULAR PARA LA EDUCACIÓN UNIVERSITARIA INSTITUTO UNIVERSITARIO DE TECNOLOGÍA «ANTONIO JOSÉ DE SUCRE EXTENSIÓN-SAN FELIPE Protocolo SSL Bachiller: Wilber Gimenez Esc.78

- 2. PROTOCOLO SSL El protocolo SSL ha sido diseñado dar seguridad al intercambio de datos entre dos aplicaciones —principalmente entre un servidor Web y un navegador. Este protocolo es ampliamente utilizado y es compatible con la mayoría de los navegadores Web. Al nivel de la arquitectura de red, el protocolo SSL se inserta entre la capa TCP/IP (nivel bajo) y el protocolo de alto nivel HTTP. SSL ha sido diseñado principalmente para trabajar con HTTP.

- 3. CONFIGURACIÓN DE RED UTILIZANDO SSL: El protocolo SSL está diseñado para autenticar la identidad del emisor y receptor, así como la confidencialidad e integridad de la información intercambiada: • Autenticación: la identidad del emisor y receptor son confirmadas. • Confidencialidad: los datos enviados se encriptan de manera que una tercera persona pueda entender el mensaje. • Integridad: los datos recibidos no han sido alterados, por accidente o fraudulentamente.

- 4. CONFIGURACIÓN DE RED UTILIZANDO SSL: SSL utiliza una técnica de encripción de llave pública basada en un par de llaves asimétricas para encripción y desencripción: una llave pública y una llave privada. La llave privada se utiliza para encriptar los datos, es conservada por el emisor (el sitio Web). La llave pública se utiliza para desencriptar la información y se envía a los receptores (navegadores Web) por medio de un certificado. Cuando utiliza SSL en Internet, el certificado se entrega por medio de una autoridad de certificación, como Verisign®. El sitio Web paga a la autoridad certificadores por entregar un certificado que garantice la autenticación del servidor y que contenga la llave pública que permita el intercambio de datos en modo seguro.

- 5. ¿CÓMO OBTENER UN CERTIFICADO? Un servidor Web 4D funcionando en modo seguro necesita un certificado numérico de una autoridad de certificación. Este certificado contiene información tal como la identidad del sitio así como también la llave pública utilizada para comunicarse con el sitio. Este certificado se transmite a los navegadores Web que se conectan al sitio. Una vez identificado y aceptado el certificado, se establece la comunicación en modo seguro.