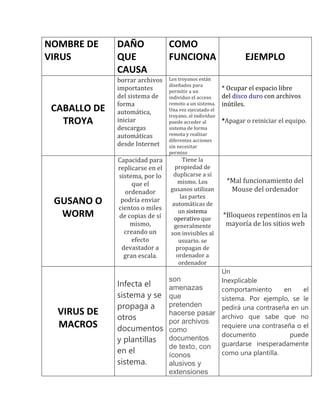

Cuadro de virus

- 1. NOMBRE DE VIRUS DAÑO QUE CAUSA COMO FUNCIONA EJEMPLO CABALLO DE TROYA borrar archivos importantes del sistema de forma automática, iniciar descargas automáticas desde Internet Los troyanos están diseñados para permitir a un individuo el acceso remoto a un sistema. Una vez ejecutado el troyano, el individuo puede acceder al sistema de forma remota y realizar diferentes acciones sin necesitar permiso * Ocupar el espacio libre del disco duro con archivos inútiles. *Apagar o reiniciar el equipo. GUSANO O WORM Capacidad para replicarse en el sistema, por lo que el ordenador podría enviar cientos o miles de copias de sí mismo, creando un efecto devastador a gran escala. Tiene la propiedad de duplicarse a sí mismo. Los gusanos utilizan las partes automáticas de un sistema operativo que generalmente son invisibles al usuario. se propagan de ordenador a ordenador *Mal funcionamiento del Mouse del ordenador *Bloqueos repentinos en la mayoría de los sitios web VIRUS DE MACROS Infecta el sistema y se propaga a otros documentos y plantillas en el sistema. son amenazas que pretenden hacerse pasar por archivos como documentos de texto, con íconos alusivos y extensiones Un Inexplicable comportamiento en el sistema. Por ejemplo, se le pedirá una contraseña en un archivo que sabe que no requiere una contraseña o el documento puede guardarse inesperadamente como una plantilla.

- 2. VIRUS DE BOOT son virus que infectan sectores de inicio y el sector de arranque maestro de los discos duros; también pueden infectar las tablas de participación de los discos Se activan al momento en que se arranca el ordenador desde un disco infectado, ya sea desde un disco duro o un disquete. Guarda el sector original de un disco en otro lugar VIRUS RESIDENTES pueden controlar e interceptar todas las operaciones llevadas a cabo por el sistema operativo, infectando todos aquellos ficheros y/o programas que sean ejecutados, abiertos, cerrados, renombrados, copiados Son aquellos virus que se ocultan en la Memoria de Acceso Aleatorio (RAM) de una computadora y que a su vez afecta a los ficheros y programas en el preciso momento que estos comienzan a ejecutarse. Randex: - Actualizarse a sí mismo descargándose nuevas versiones. Buscar en la red del ordenador afectado otros equipos a los que afectar. VIRUS POLIFORMICOS O MUTANTES a diferencia de hacer una copia exacta de sí mismos cuando infectan otro archivo, modifican esa copia para verse diferente cada vez que infectan un nuevo archivo Se ocultan en un archivo y se cargan en memoria cuando el archivo infectado es ejecutado. * Capacidad de hacer copias más o menos distintas del virus original.