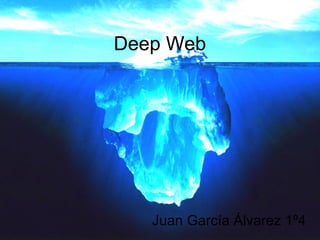

Deep web

- 1. Deep Web Juan García Álvarez 1º4

- 2. Indice • ¿Qué es? • ¿Qué contiene? • ¿Por qué existe? • ¿Cómo se accede? • Precauciones • Ejemplos actuales • Conclusiones personales • Recomendaciones personales • Webgrafía

- 3. ¿Qué es la Deep Web? • Se conoce como Deep Web, del inglés “Internt profundo” a todo el contenido de internet que no forma parte del Internet Superficial.

- 5. ¿Qué contiene la Deep Web? I • Lo interesante: Infinidad de documentos y bases de datos de particulares, empresas, gobiernos, temas técnicos o científicos, pero también casi sobre cualquier otro que puedas imaginar, y foros o lugares de intercambio de información acerca de los más variados asuntos. • Lo oscuro: Técnicas de hackers, piratería, compra de "drogas blandas" o medicamentos prohibidos, teorías conspiratorias y documentos secretos filtrados (como los de WikiLeaks), o contratación de hackers o crackers.

- 6. ¿Qué contiene la Deep Web? II • Lo negro: Compra de "drogas duras", armas de fuego, documentos oficiales falsificados, informaciones robadas de tarjetas de crédito, manuales de fabricación de explosivos, contratación de ladrones profesionales, lavado de dinero sucio o dinero falsificado. • Lo peor: Imágenes y vídeos de pornografía infantil, incesto, asesinatos y violaciones reales, torturas o experimentos médicos aterradores. Compraventa de personas u órganos, contratación de asesinos a sueldo.

- 7. Venta de drogas blandas

- 8. Venta de drogas blandas

- 11. ¿Por qué existe? • La principal causa de la existencia de la Internet profunda es la imposibilidad de los motores de búsqueda de encontrar gran parte de la información existente en Internet. Se estima que la Internet Profunda es 500 veces mayor1 que la Internet Superficial, siendo el 95% de esta información públicamente accesible.

- 13. ¿Cómo acceder? • Los links formato “.onion” de modo que sería imposible acceder a ellos desde un navegador común. • El único método de acceder es utilizando el programa “Tor”. Este programa tiene como función principal ofrecer una anónima navegación por Internet ocultando la dirección IP de su usuario. • procedentes de la Deep Web tienen un

- 15. Precauciones • Evitar las descargas por posibles virus. • Tapar o desconectar dispositivos como webcams, por precaución contra los Hackers. • Reforzar y actualizar el antivirus. • Nunca dar datos personales. • No es un juego, pues el acceso a cierta información puede ser penado con cárcel.

- 16. Conclusiones personales • Existe una cantidad de información demasiado grande como para que sea de acceso a cualquier persona del mundo, por esto, el interés de algunas personas por ciertos temas que alguno denominaría “extraño”, les lleva a entrar en esta clase de sitios perturbadores de Internet. La información de más puede ser tanto buena como mala, de modo que el acceso a esta “Internet profunda” está bien pensada, para no ser acta a cualquiera.

- 17. Recomendaciones personales • Alguna vez he entrado a estos sitios y mi recomendación personal es no entrar bajo ningún concepto si no hay algo que te interese sumamente, y estés preparado para entrar. Entrar a estos sitios por diversión o como juego está mal y el riesgo que se corre no merece la pena.

- 18. Webgrafía • Google Imágenes • Tor Project • Wikipedia • Taringa • Blogs varios

- 19. FIN