item pls

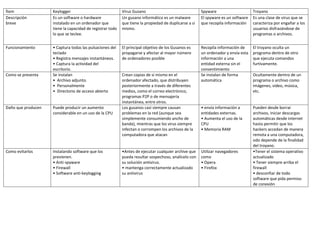

- 1. Ítem Keylogger Virus Gusano Spyware Troyano Descripción breve Es un software o hardware instalado en un ordenador que tiene la capacidad de registrar todo lo que se teclee. Un gusano informático es un malware que tiene la propiedad de duplicarse a si mismo. El spyware es un software que recopila información Es una clase de virus que se caracteriza por engañar a los usuarios disfrazándose de programas o archivos. Funcionamiento • Captura todas las pulsaciones del teclado • Registra mensajes instantáneos. • Captura la actividad del escritorio. El principal objetivo de los Gusanos es propagarse y afectar al mayor número de ordenadores posible Recopila información de un ordenador y envía esta información a una entidad externa sin el consentimiento El troyano oculta un programa dentro de otro que ejecuta comandos furtivamente. Como se presenta Se instalan • Archivo adjunto. • Personalmente • Directorio de acceso abierto Crean copias de sí mismo en el ordenador afectado, que distribuyen posteriormente a través de diferentes medios, como el correo electrónico, programas P2P o de mensajería instantánea, entre otros. Se instalan de forma automática Ocultamente dentro de un programa o archivo como imágenes, video, música, etc. Daño que producen Puede producir un aumento considerable en un uso de la CPU Los gusanos casi siempre causan problemas en la red (aunque sea simplemente consumiendo ancho de banda), mientras que los virus siempre infectan o corrompen los archivos de la computadora que atacan • envía información a entidades externas. • Aumenta el uso de la CPU • Memoria RAM Pueden desde borrar archivos, iniciar descargas automáticas desde internet hasta permitir que los hackers accedan de manera remota a una computadora, odo depende de la finalidad del troyano. Como evitarlos Instalando software que los previenen. • Anti-spyware • Firewall • Software anti-keylogging •Antes de ejecutar cualquier archive que pueda resultar sospechoso, analícelo con su solución antivirus. • mantenga correctamente actualizado su antivirus Utilizar navegadores como • Opera • Firefox •Tener el sistema operativo actualizado • Tener siempre arriba el firewall • desconfiar de todo software que pida permiso de conexión

- 2. ítem Macros Phishing Descripción breve Son una nueva familia de virus que infectan documentos y hojas de cálculo. Es un término informático que denomina un tipo de abuso informático y que se comete mediante el uso de un tipo de ingeniería social caracterizado por intentar adquirir información confidencial de forma fraudulenta. Funcionamiento Infectan únicamente documentos de MS-Word o Ami Pro y hojas de cálculo Excel. Se hace pasar por una persona o empresa de confianza en una aparente comunicación oficial electrónica, por lo común un correo electrónico, o algún sistema de mensajería instantánea o incluso utilizando también llamadas telefónicas. Como se presenta Al abrir archivos MS-Word o Ami Pro y hojas de Excel. A través de correos electrónicos o paginas web. Daño que producen Los daños que ocasionan estos virus depende de sus autores siendo capaz desde cambiar la configuración del Windows, borrar archivos de nuestro disco duro, enviar por correo cualquier archivo que no nos demos cuenta, mandar a imprimir documentos inesperadamente, guardar los documentos como plantillas, entre otros. Robo de información, como puede ser una contraseña o información detallada sobre tarjetas de crédito u otra información bancaria Como evitarlos -tener instalado antivirus. - Abrir archivos adjuntos de remitentes que sólo usted conoce y confía. - Verifica la fuente de información de tu correo - Nunca entres en la web de tu banco pulsando en links incluidos en correos electrónicos