bbb

•Descargar como PPT, PDF•

0 recomendaciones•115 vistas

Denunciar

Compartir

Denunciar

Compartir

Recomendados

Recomendados

Más contenido relacionado

La actualidad más candente

La actualidad más candente (12)

Destacado (20)

Similar a bbb (20)

White Paper hostalia: Tipos de amenazas que nos podemos encontrar en la red

White Paper hostalia: Tipos de amenazas que nos podemos encontrar en la red

Último

Último (20)

ACERTIJO DE LA BANDERA OLÍMPICA CON ECUACIONES DE LA CIRCUNFERENCIA. Por JAVI...

ACERTIJO DE LA BANDERA OLÍMPICA CON ECUACIONES DE LA CIRCUNFERENCIA. Por JAVI...

TIPOLOGÍA TEXTUAL- EXPOSICIÓN Y ARGUMENTACIÓN.pptx

TIPOLOGÍA TEXTUAL- EXPOSICIÓN Y ARGUMENTACIÓN.pptx

Estrategia de prompts, primeras ideas para su construcción

Estrategia de prompts, primeras ideas para su construcción

Caja de herramientas de inteligencia artificial para la academia y la investi...

Caja de herramientas de inteligencia artificial para la academia y la investi...

cortes de luz abril 2024 en la provincia de tungurahua

cortes de luz abril 2024 en la provincia de tungurahua

SELECCIÓN DE LA MUESTRA Y MUESTREO EN INVESTIGACIÓN CUALITATIVA.pdf

SELECCIÓN DE LA MUESTRA Y MUESTREO EN INVESTIGACIÓN CUALITATIVA.pdf

bbb

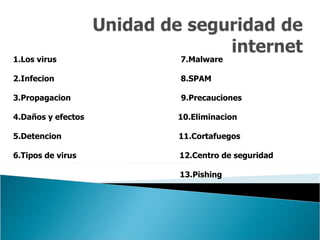

- 1. 1.Los virus 7.Malware 2.Infecion 8.SPAM 3.Propagacion 9.Precauciones 4.Daños y efectos 10.Eliminacion 5.Detencion 11.Cortafuegos 6.Tipos de virus 12.Centro de seguridad 13.Pishing