Seguridad y control de la informacion

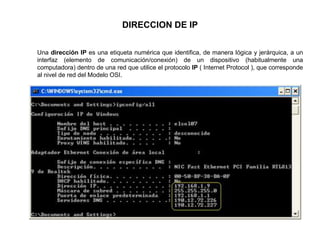

- 1. DIRECCION DE IP Una dirección IP es una etiqueta numérica que identifica, de manera lógica y jerárquica, a un interfaz (elemento de comunicación/conexión) de un dispositivo (habitualmente una computadora) dentro de una red que utilice el protocolo IP ( Internet Protocol ), que corresponde al nivel de red del Modelo OSI.

- 2. SEGURIDAD Y CONTROL DE LA INFORMACION Es el conjunto de medidas preventivas y reactivas de las organizaciones y de los sistemas tecnológicos que permiten resguardar y proteger la información buscando mantener la confidencialidad, la disponibilidad e integridad de datos.

- 3. SEGURIDAD Y CONTROL DE LA INFORMACION: • La información se clasifica como: • Crítica: Es indispensable para la operación de la empresa. • Valiosa: Es un activo de la empresa y muy valioso. • Sensible: Debe de ser conocida por las personas autorizadas Existen dos palabras muy importantes que son riesgo y seguridad: • Riesgo: Es la materialización de vulnerabilidades identificadas, asociadas con su probabilidad de ocurrencia, amenazas expuestas. • Seguridad: Es una forma de protección contra los riesgos y tiene como objeto los sistemas el acceso, uso, divulgación, interrupción o destrucción no autorizada de información. Las medidas de seguridad: • Confidencialidad: Es la propiedad que impide la divulgación. • Integridad: Busca mantener los datos libres de modificaciones • Disponibilidad: Calidad o condición de la información. • Autenticación: Permite identificar el generador de la información • No repudio : Proporciona protección contra la interrupción.

- 4. Protocolos de seguridad de la información • Son un conjunto de reglas que gobiernan dentro de la transmisión de datos entre la comunicación de dispositivos para ejercer una confidencialidad, integridad, autenticación y el no repudio de la información. Se componen de: Criptografía: Transposiciones u ocultar el mensaje enviado por el emisor. Lógica: Orden en la cual se agrupan los datos del mensaje.

- 5. Mecanismos de Control de Acceso Permiten asegurar que sólo usuarios autorizados van a tener acceso a un sistema particular y a sus recursos individuales y que el acceso o modificación de una parte de los datos sólo estará también sólo permitido a individuos autorizados y programas. Control de Acceso son Orientados a: Usuario: Limitar los usuarios que acceden a los recursos del sistema Datos: Una vez que ha conseguido acceder a un sistema informático debe haber establecidos una serie de mecanismos de control que afecten a los datos sensibles almacenados en la Base de Datos.

- 6. Un virus es un software que tiene por objetivo alterar el funcionamiento normal del ordenador, sin el permiso o el conocimiento del usuario.