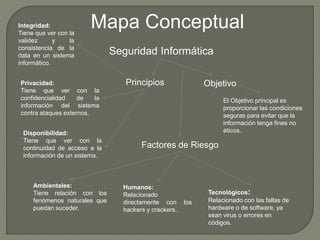

Mapa conceptual seguridad informatica

•Descargar como PPTX, PDF•

0 recomendaciones•4,610 vistas

Breve mapa conceptual de la seguridad informatica

Denunciar

Compartir

Denunciar

Compartir

Recomendados

Recomendados

Más contenido relacionado

La actualidad más candente

La actualidad más candente (20)

El abuso de dispositivos informaticos para la comision

El abuso de dispositivos informaticos para la comision

Destacado

Destacado (20)

Amenazas , riesgos y vulnerabilidades de la red actualizada

Amenazas , riesgos y vulnerabilidades de la red actualizada

Mapa Conceptual de la Arquitectura de un Computador

Mapa Conceptual de la Arquitectura de un Computador

Mapa conceptual de un Smartphone o Teléfono inteligente

Mapa conceptual de un Smartphone o Teléfono inteligente

Similar a Mapa conceptual seguridad informatica

Similar a Mapa conceptual seguridad informatica (20)

Último

Último (11)

PROYECTO FINAL. Tutorial para publicar en SlideShare.pptx

PROYECTO FINAL. Tutorial para publicar en SlideShare.pptx

How to use Redis with MuleSoft. A quick start presentation.

How to use Redis with MuleSoft. A quick start presentation.

Resistencia extrema al cobre por un consorcio bacteriano conformado por Sulfo...

Resistencia extrema al cobre por un consorcio bacteriano conformado por Sulfo...

Avances tecnológicos del siglo XXI y ejemplos de estos

Avances tecnológicos del siglo XXI y ejemplos de estos

EL CICLO PRÁCTICO DE UN MOTOR DE CUATRO TIEMPOS.pptx

EL CICLO PRÁCTICO DE UN MOTOR DE CUATRO TIEMPOS.pptx

Refrigerador_Inverter_Samsung_Curso_y_Manual_de_Servicio_Español.pdf

Refrigerador_Inverter_Samsung_Curso_y_Manual_de_Servicio_Español.pdf

Mapa conceptual seguridad informatica

- 1. Mapa Conceptual Seguridad Informática Principios Integridad: Tiene que ver con la validez y la consistencia de la data en un sistema informático. Privacidad: Tiene que ver con la confidencialidad de la información del sistema contra ataques externos. Disponibilidad: Tiene que ver con la continuidad de acceso a la información de un sistema. Objetivo El Objetivo principal es proporcionar las condiciones seguras para evitar que la información tenga fines no éticos. Factores de Riesgo Ambientales: Tiene relación con los fenómenos naturales que puedan suceder. Humanos: Relacionado directamente con los hackers y crackers. Tecnológicos: Relacionado con las fallas de hardware o de software, ya sean virus o errores en códigos.

- 2. Diplomado de Seguridad de la Información Universidad Centroccidental Lisandro Alvarado Julio Carrizales Mayo 2015