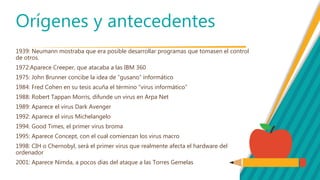

Orígenes y antecedentes

- 1. Orígenes y antecedentes 1939: Neumann mostraba que era posible desarrollar programas que tomasen el control de otros. 1972:Aparece Creeper, que atacaba a las IBM 360 1975: John Brunner concibe la idea de “gusano” informático 1984: Fred Cohen en su tesis acuña el término “virus informático” 1988: Robert Tappan Morris, difunde un virus en Arpa Net 1989: Aparece el virus Dark Avenger 1992: Aparece el virus Michelangelo 1994: Good Times, el primer virus broma 1995: Aparece Concept, con el cual comienzan los virus macro 1998: CIH o Chernobyl, será el primer virus que realmente afecta el hardware del ordenador 2001: Aparece Nimda, a pocos días del ataque a las Torres Gemelas

- 2. Concepto y características Son programas maliciosos que afectan a la máquina o a los archivos del sistema operativo con la intención de modificarlo o dañarlo. • Dañino • Auto reproductor: Crea copias de sí mismo • Subrepticio: Utiliza técnicas para evitar ser detectado • Pueden ser polimórficos: Modifica su código para tener múltiples variantes de sí mismo • Pueden ser furtivos: Primero se adjuntarán ellos mismos a los archivos y luego atacarán el ordenador • Pueden traer otros virus

- 3. Tipos de virus • De sistema: Se propagan replicándose, ocasionan pérdida de productividad, cortes en los sistemas de información o daños a nivel de datos. • Multipartito: Atacan a los sectores de arranque, no se limitan a atacar un tipo de archivo o zona especial. • Caballo de Troya: Se hace pasar por otro programa y produce efectos perniciosos al ejecutarse, por ejemplo instalar un acceso no autorizado en el sistema, para que los hackers lo usen. • Macros: Puede introducirse en todos los tipos de archivos que emplean lenguaje macro, tales como Excel, Word y Acces.

- 4. Ciclo de vida • Detección: Después de abrir y ejecutar un programa se ha introducido el virus. • Síntomas: Funciona más lentamente, se bloquea con frecuencia, se reinicia por sí solo, las aplicaciones no funcionan correctamente. • Infección: Puede darse mediante el intercambio de dispositivos de almacenamiento provenientes de fuentes desconocidas. Abrir un archivo adjunto de un correo electrónico. • Propagación: páginas web, anuncios fraudulentos, dispositivos infectados, etc.

- 5. VACUNAS Y ANTI-VIRUS Antivirus: Es un programa que ayuda a proteger su computadora contra la mayoría de virus, worms, troyanos etc. Éstos monitorizan actividades de virus en tiempo real y hacen verificaciones periódicas, buscando detectar y entonces anular y remover los virus de la computadora. Ejemplos: AVG, AVAST, NORTON ANTIVIRUS, Mc Afee, F-Secure Antivirus y Panda Antivirus Titanium. Vacunas:Previenen y tratan de eliminar los virus conocidos, presentan funciones de corta fuego y contra los programas espía. Corrección de un virus: Realice copia de seguridad de datos, estas puede realizarlas en el soporte que desee.