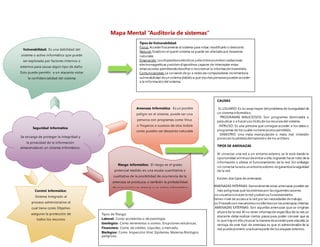

Mapa mental

- 1. Mapa Mental “Auditoria de sistemas” Seguridad Informática Se encarga de proteger la integridad y la privacidad de la información almacenada en un sistema informático. Vulnerabilidad: Es una debilidad del sistema o activo informático que puede ser explotada por factores internos o externos para causar algún tipo de daño. Esto puede permitir a un atacante violar la confidencialidad del sistema acceso y consistencia del sistema o de sus datos y aplicaciones Control Informático: Sistema Integrado al proceso administrativo el cual tiene como Objetivo asegurar la protección de todos los recursos Informáticos Amenaza Informática: Es un posible peligro en el sistema, puede ser una persona con programas como Virus o Troyanos o sucesos de otra índole como pueden ser desastres naturales Riesgo Informático: El riesgo es el grado potencial medido en una escala cuantitativa o cualitativa de la posibilidad de ocurrencia de la amenaza se produzca, o también la probabilidad de que ocurra un ataque a un activo informático Tipos de Vulnerabilidad: Física: Accederfísicamente al sistema para robar,modificarlo o destruirlo Natural: Gradoen el queel sistema se puede ver afectadopor desastres naturales Emanación: Losdispositivoseléctricos y electrónicosemiten radiaciones electromagnéticas y existen dispositivos capaces de interceptar estas emanaciones permitiendodescifraro reconstruir la información trasmitida. Comunicaciones: La conexión de pc a redesde computadores incrementala vulnerabilidad deun sistema debidoa que muchaspersonaspueden acceder a la información del sistema. CAUSAS · EL USUARIO:Es la causa mayor delproblema de laseguridad de un sistemainformático. · PROGRAMAS MALICIOSOS: Son programas destinados a perjudicar o a hacerusoilícitode losrecursosdel sistema. · INTRUSO: Es una persona que consigue acceder a los datos o programas de los cuales notieneaccesopermitido. · SINIESTRO: Una mala manipulación o mala mal intención provocan la pérdidadelmaterialo de los archivos. TIPOS DE AMENAZAS Al conectar una red a un entorno externo, se le está dando la oportunidad alintrusodeentrar a ella,logrando hacer robo de la información o alterar el funcionamiento de la red. Sin embargo no conectar lareda un entornoextorno nogarantizalaseguridad de la red. Existen dos tipos de amenazas: Ø AMENAZAS INTERNAS: Generalmente estas amenazas pueden ser más peligrosas que lasexternaspor lassiguientesrazones: § Los usuariosconocen la red y saben su funcionamiento. § Tienen nivel de accesoa la red por las necesidades de trabajo. § Los Firewallsson mecanismosnoefectivosen lasamenazas internas. Ø AMENAZAS EXTERNAS: Son aquellas amenazas que se originan afuera de la red. Al no tener información específica de la red,un atacante debe realizar ciertos pasos para poder conocer que es lo que hay en ella y buscar la manera deaccederpara atacarla.La ventaja de este tipo de amenaza es que el administrador de la red puedeprevenir unabuenaparte de losataques externos. Tipos de Riesgo: Laboral: Como accidentes o de patología Geológico: Como terremotos o sismos. Erupciones volcánicas. Financiero: Como de crédito, Liquidez, o mercado. Biológico: Como Inspección Viral, Epidemia, Materias Biológico peligroso.