Folleto delitos informaticos

•Descargar como DOCX, PDF•

0 recomendaciones•177 vistas

Este documento describe varios delitos informáticos como el acceso abusivo a sistemas informáticos, la obstaculización ilegítima de sistemas y telecomunicaciones, el daño informático, el robo de identidades y los virus. También ofrece consejos para evitar estos delitos como verificar las direcciones de enlaces de correos electrónicos y configurar la privacidad en redes sociales. Finalmente, menciona que en Colombia la Ley 1273 de 2009 castiga estos delitos informáticos con penas de prisión de hasta 120 meses y mult

Denunciar

Compartir

Denunciar

Compartir

Recomendados

Recomendados

Exposicion sistemas distribuidos spam, correos electronicos no deseados, threats

Exposicion sistemas distribuidos spam, correos electronicos no deseados, threatssamuelalfredoaguirrediaz

Más contenido relacionado

La actualidad más candente

Exposicion sistemas distribuidos spam, correos electronicos no deseados, threats

Exposicion sistemas distribuidos spam, correos electronicos no deseados, threatssamuelalfredoaguirrediaz

La actualidad más candente (20)

Exposicion sistemas distribuidos spam, correos electronicos no deseados, threats

Exposicion sistemas distribuidos spam, correos electronicos no deseados, threats

Ataques cibernéticos: ¿qué puede hacer un hacker con tu computadora?

Ataques cibernéticos: ¿qué puede hacer un hacker con tu computadora?

Efectos del ciber ataque ransomeware relativo a ciber

Efectos del ciber ataque ransomeware relativo a ciber

Ciberseguridad para tu smartphone: todo lo que debes saber

Ciberseguridad para tu smartphone: todo lo que debes saber

Destacado

Destacado (10)

Information Management Training Courses & Certification

Information Management Training Courses & Certification

Similar a Folleto delitos informaticos

Exposicion sistemas distribuidos spam, correos electronicos no deseados, threats

Exposicion sistemas distribuidos spam, correos electronicos no deseados, threatssamuelalfredoaguirrediaz

Similar a Folleto delitos informaticos (20)

Nuevas formas Delictuales:¨Delitos tecnológicos PHISHING¨

Nuevas formas Delictuales:¨Delitos tecnológicos PHISHING¨

Exposicion sistemas distribuidos spam, correos electronicos no deseados, threats

Exposicion sistemas distribuidos spam, correos electronicos no deseados, threats

Último

Último (20)

Unitario - Serie Fotográfica - Emmanuel Toloza Pineda

Unitario - Serie Fotográfica - Emmanuel Toloza Pineda

presentacion-auditoria-administrativa-i-encuentro (1).ppt

presentacion-auditoria-administrativa-i-encuentro (1).ppt

Arribando a la concreción II. Títulos en inglés, alemán y español

Arribando a la concreción II. Títulos en inglés, alemán y español

CERTIFICADO para NIÑOS, presentacion de niños en la iglesia .pptx

CERTIFICADO para NIÑOS, presentacion de niños en la iglesia .pptx

como me enamore de ti (1).pdf.pdf_20240401_120711_0000.pdf

como me enamore de ti (1).pdf.pdf_20240401_120711_0000.pdf

PROCESO ADMINISTRATIVO Proceso administrativo de enfermería desde sus bases, ...

PROCESO ADMINISTRATIVO Proceso administrativo de enfermería desde sus bases, ...

SEMIOLOGIA DE CABEZA Y CUELLO. Medicina Semiologia cabeza y cuellopptx

SEMIOLOGIA DE CABEZA Y CUELLO. Medicina Semiologia cabeza y cuellopptx

271706433-Horacio-Baliero-Casa-en-Punta-Piedras.pptx

271706433-Horacio-Baliero-Casa-en-Punta-Piedras.pptx

Folleto delitos informaticos

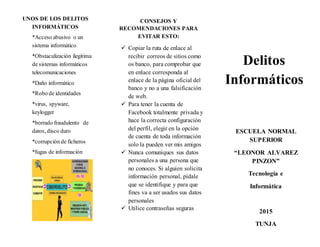

- 1. UNOS DE LOS DELITOS INFORMÁTICOS *Acceso abusivo o un sistema informático *Obstaculización ilegitima de sistemas informáticos telecomunicaciones *Daño informático *Robo de identidades *virus, spyware, keylogger *borrado fraudulento de datos, disco duro *corrupción de ficheros *fugas de información Delitos Informáticos CONSEJOS Y RECOMENDACIONES PARA EVITAR ESTO: Copiar la ruta de enlace al recibir correos de sitios como os banco, para comprobar que en enlace corresponda al enlace de la página oficial del banco y no a una falsificación de web. Para tener la cuenta de Facebook totalmente privada y hace la correcta configuración del perfil, elegir en la opción de cuenta de toda información solo la pueden ver mis amigos Nunca comuniques sus datos personales a una persona que no conoces. Si alguien solicita información personal, pídale que se identifique y para que fines va a ser usados sus datos personales Utilice contraseñas seguras ESCUELA NORMAL SUPERIOR “LEONOR ALVAREZ PINZON” Tecnología e Informática 2015 TUNJA

- 2. DELITOS INFORMÁTICOS Un delito informático es toda aquella acción, típica, antijurídica y culpable, que se da por vías informáticas o que tiene como objetivo destruir y dañar ordenadores, medios electrónicos, redes de internet El 5 de enero de 2009, el congreso de la república de Colombia promulgo la ley 1273 por medio del cual se modifica el código penal, se crea un nuevo bien jurídico tutelado denominado “de la protección de la información y de los datos y se preserva integralmente los sistemas que utilicen las tecnologías de la información y las comunicaciones, entre otras disposiciones. LEY COLOMBIANA QUE CASTIGA A LAS PERSONAS QUE COMETEN DELITOS INFORMÁTICOS: Ley 1273 de 209 creo nuevos tipos penales relacionados con delitos informáticos y la protección de la información y de los datos con penas de presión de hasta 120 meses y multas de hasta 1500 salarios mínimos legales mensuales vigentes.