ARTICULO ESTADISTICO

- 1. 1. INTRODUCCION. encarga de asegurar la calidad, confiabilidad y disponibilidad de la plataforma o micro computación, A continuación se presenta un informe sobre cómo sistema (ERP/mysap),aplicaciones,redes,servidores se aplica para la elaboración de proyectos o y servicios telemáticos además de establecer de trabajos presentados como tesis de grado por los implantar políticas de seguridad acordes a los estudiantes de ingeniería informática la. Este caso necesidades informáticas de la empresa una de las de estudio, se refiere a una tesis de pasantía para funciones primordiales del departamento de el desarrollo de un sistema de seguridad informática seguridad informática es asegurar la existencia de de la empresa CVG ferrominera, mencionaremos mecanismos de contingencia que permitan los casos de estudio, y las técnicas estadísticas garantizar que todos los servicios críticos estén en utilizadas para identificarlas y el propósito de su marcha, ya que en caso de fallar se traducen en una utilización, también haremos una valoración y paralización del proceso productivo de la empresa. critica referido con todo el contexto de este documento. Denominamos La estadística como Por tal motivo, el departamento diseña y pone en marcha una estrategia basada en la seguridad de la disciplina que utiliza recursos matemáticos para información. Este proceso es el que constituye un organizar y resumir una gran cantidad SAGSI (sistema de gestión de la seguridad), el cual de datos obtenidos de un estudio, donde describe podría considerarse como el sistema de calidad la muestra en términos de datos organizados y para la seguridad. resumidos e inferir conclusiones respecto a cualquier trabajo de investigación, puede aplicarse a Como parte de esta labor, CVG ferrominera Orinoco cualquier ámbito de la realidad, y por ello es diseño la metodología de tratamiento de riesgos utilizada en todas los distintos tipos de ciencia que telemáticos (METRIT), la cual pretende establecer puedan existir acción correctivas y preventivas para los riesgos, amenazas y vulnerabilidades que pueden alterar el buen funcionamiento de los servicios críticos 2. OBJETIVOS DE LA INVESTIGACIÓN. telemáticos. Identificarlas técnicas y métodos En el momento de implementación de SAGSI, como estadísticos utilizados para le recolección de un sistema realizado bajo los estándares de de información la cual se utilizo para la desarrollo exigidos por la empresa, hasta la elaboración de la tesis de grado en la actualidad, han surgido cambios significativos en la carrera ingeniera informática. metodología empleada en METRIT, buscando la Comentar mejores alternativas estadísticas manera de simplificar la misma y hacer más fácil a la tesis estudiada, de acuerdo a como el llevarlo a cabo para los usuarios. Por lo tanto, autor trazo sus ideas en la tesis. algunos procesos antes realizados resultan Valorar la importancia de la estadística en la deficientes y obsoletos además, existen investigación y recolección de datos en el necesidades específicas que no están siendo momento en realizar el trabajo de grado. atendidos por el sistema actual. En vista de este problema, se plantea de realización del proceso de 3. CASO DE ESTUDIO DEL TRABAJO DE reingeniería al sistema administrativo para la gestión GRADO O PASANTIA REVISADO. de seguridad de la informática (SAGSI) del La empresa CVG ferrominera Orinoco es una departamento de seguridad informática de la empresa del estado venezolano tutelado por la Gerencia de telemática de CVG ferrominera, como corporación una estrategia de mejora y de adecuación de esta Venezolana de Guayana CVG en la cual se herramienta, además de contribuir con el encuentran dentro de su estructura organizativa a la funcionamiento eficaz y eficiente de la misma. gerencia de telemática, encargada de garantizar el El SAGSI es desarrollado bajo la arquitectura establecimiento y mantenimiento de la tecnología cliente-servidor basado en el lenguaje de informática y telecomunicaciones requeridas por la programación PHP y utilizando como gestor de organización. Dentro de sus aéreas se encuentran datos Postgresql, además de ser empleado el departamento de seguridad informática el cual se

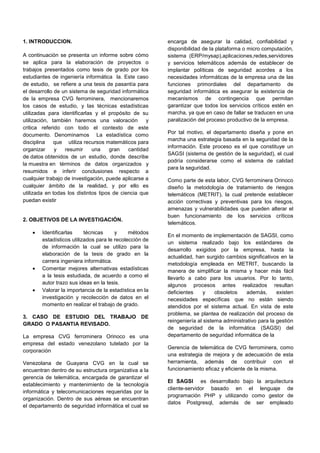

- 2. únicamente a través de la conexión a la internet de 120 Impacto la empresa 100 3.1 Función del sistema en base a la estadística. 80 Riesgo Nr Gere Nombr Imp Ries Costo Preven 60 o ncia e del acto go por ciòn servici Fallos 40 Cosot o. por 1 Ferro Prueb 100 0 0 0 20 Fallos carril a Prevenci 0 òn 2 Tele Radio 0 47,8 0 0 F-23-001 F-72-001 F-72-003 mátic de a nodo centra Figura 1. l tunel 3 Tele Radio 0 0 100 44,7 Un diagrama de barras, también conocido como mátic Nodo diagrama de columnas, este está conformado por a 3A- barras rectangulares de longitudes proporcional al ERZ de los valores que representan. Los gráficos de Generar la grafica de acuerdo con el barras son usados para comparar dos o más impacto, costo por fallos, prevención e valores. Las barras pueden estar orientadas impacto. (ver en la figura 1). horizontal o verticalmente y sigue para lo mismo. Generar graficas de análisis de amenazas. (ver en la figura 2). Esta grafica muestra de cómo se comporta los servicios en el ámbito porcentual, es decir la grafica te muestra los niveles bien sea de aceptación o de falla, esto es considerado para ver la mejora o desmejora del sistema nuevo que se va a implementar, en esta grafica muestra el rango impacto el cual nos da a conocer como el efecto que se obtuvo con el servicio. También encontramos la columna riesgo el cual podemos observar el nivel porcentual de los riesgo que corre el servicio prestado. La columna costo por fallos es en la cual se puede distinguir el nivel porcentual de que si el servicio - Tabla #1 listado de servicios – niveles llegase a fallar los costo serian elevados por lo visto De comparación porcentual: en la grafica. El reglón prevención podemos observar de cuanto es el nivel de prevención que hay que prestarle al servicio prestado. Tabla #2 Grafica de análisis de vulnerabilidad Grafica de amenazas Presencia de virus 51% Disponible de solo una 19% salida Perdida de Ip switch 30% Sidunea

- 3. definitivas. Esta herramienta también puede ser utilizada por despachantes de aduana para registrar declaraciones en todos los regímenes aduaneros. Grafica de amenazas Adicionalmente, esta herramienta puede ser utilizada por los transportistas para digitar la Presencia de información de sus manifiestos para un paso virus expedito por la aduana de salida. El otro 19 por ciento está compuesto por la Disponible de disponibilidad de una sola salida, esto quiere solo una decir que a niveles de programación existe una sola salidad salida de información en el sistema de seguridad Perdida de Ip que se va a implementar y esto es un problema ya switch Sidunea que a cualquier fallo de esta salida no permitirá el envió de información hacia el usuario que lo requiera, siempre en un sistema hay que tener un plan B es decir una salida alterna a la que ya se Figura 2. tiene. Los gráficos circulares son denominados también gráficos de pastel o gráficas de 360 grados. Se 5. MENCION DE LOS METODOS Y TECNICAS utilizan para mostrar porcentajes y proporciones. El ESTADISTICAS UTILIZADAS EN EL TRABAJO número de elementos comparados dentro de un REVISADO. gráfico circular, pueden ser más de 5, ordenando los segmentos de mayor a menor, iniciando con el más Dentro de las técnicas de recolección de datos se amplio a partir de las 12 como en un reloj. tomo en cuenta la entrevista no estructurada y la revisión documental como las técnicas Una manera fácil de identificar los segmentos es fundamentales debido a que estas ofrecen la sombreando de claro a oscuro, siendo el de mayor obtención de datos originarios de la fuente que los tamaño el más claro y el de menor tamaño el más genera. oscuro. Se utilizo también graficas estadística como El empleo de tonalidades o colores al igual que en diagrama circular para ver estadísticamente los la gráfica de barras, facilita la diferenciación de los valores porcentuales de las amenazas, se empleo porcentajes o proporciones. también diagrama de columna el cual mide los distintos niveles en cada servicio prestado. Esta grafica se utiliza para dar a conocer al nivel porcentual de las amenazas que están en el sistema 5.1 Entrevista no estructurada implementado, en este caso se puede ver que el diagrama circular representa un 100 por ciento y Busca conoces opiniones por medio de preguntas notamos que un 51 por ciento de las amenazas en directas, para aclarar un determinado tema de forma este sistema son la presencia de virus. sencilla y precisa. El otro 49 por ciento está dividido en 30 por ciento La entrevista fueron aplicadas al personal del en perdida de Ip switch Sidunea, pero ¿qué es departamento de seguridad de informática de CVG sidunea? es parte del proceso de reforma y Ferrominera Orinoco entre los cuales se encuentra modernización de la Aduana Nacional, ha invertido el jefe de departamento de seguridad informática y importantes recursos en la implementación del los analistas de seguridad de sistemas y seguridad sistema integrado aduanero SIDUNEA++ como de la infraestructura todo esto para saber de cómo herramienta de facilitación y agilización de la funcionaba el sistema de seguridad y en base a sus gestión aduanera. Dicha herramienta puede ser estadísticas obtenidas por el estudio se efectuaba el utilizada por exportadores para registrar cambio en la región que más lo requiera. declaraciones aduaneras electrónicamente (teledespacho) en el régimen de exportaciones

- 4. 5.2 Observación directa imágenes que se puede observa del programa, la información contenida de las grafica circular no está La observación directa tuvo el propósito de desarrollada del mismo modo que la leyenda. En examinar con mayor certeza ha actividades cuanto a la grafica del histograma se utilizo de relacionada con la gestión de seguridad de a forma correcta la información que se queria mostrar. información aplicada por la organización, además de la participación del personal en las labores Se debe tomar en cuenta que la autora debió implicada a este proceso todo ello para ver el desarrollar una tabla de frecuencia para detecta con funcionamiento y tomar nota mejorar el trabajo frecuencia existen los riegos, amenazas y efectuado. vulnerabilidades. 5.3 Análisis de documentos. 7. CONCLUSIONES. Debido a que las labores de gestión de seguridad El informe antes presentado sobre la estadística de la información que se pretenden automatizar aplicados en tesis de grado ha sido analizado y están respaldadas en diferentes documentos y comprendido de tal manera de hacer más fácil su formato oficiales de la empresa, fue necesario comprensión y entendimiento en el ámbito laboral analizar planillas y registros escritos del proceso, ya que la estadística es la ciencia que trata de manuales de programación y estándares de entender, organizar y tomar decisiones que estén de desarrollo de aplicaciones, entre otra acuerdo con los análisis efectuados de un estudio. documentación fundamental para la compresión del En la tesis de grado se pudo observar técnicas tema a tratar. estadísticas como: histogramas, gráficos y tabla de frecuencias. Comprendimos que cada vez es más 6. VALORACION Y CRÍTICA FUNDAMENTADA habitual el uso de estas técnicas para representar ACERCA DEL USO DADO A LA ESTADISTICA la información obtenida, observamos que la EN EL TRABAJO REVISADO. confección de dichos gráficos debe hacerse con mucho cuidado, ya que un mínimo error en la Es de destacar que la estadística aplicada a una representación de una tabla de frecuencia puede tesis de grado de un estudiante de ingeniería cambiar por completo la perspectiva de lo que en informática o cualquier otra carrera es de mucha realidad desea mostrarse. Se dice que debe utilidad. En el trabajo de grado estudiado se observa hacerse con prudencia porque una misma que la autora utiliza de manera concreta las técnicas información puede tener muchas formas de y los conceptos referidos a la estadística como los representarse, y no todas son correctas, como debe son: suponerse, también se puede llegar a la conclusión *La población donde toma como conjunto un de que el trabajo realizo una buena observación departamento que es el departamento de telemática sobre el muestreo de la población y tomo la de CVG ferrominera Orinoco. capacidad del área de mantenimiento por lo tanto fue un poco efectivo para el desarrollo de las *La muestra que es un subconjunto del técnicas. departamento de telemática de CVG ferrominera Orinoco que es el departamento de seguridad de la REFERENCIAS. información. En el momento de utilizar las técnicas de muestreo no implemento el análisis estadístico necesario para desarrollar el programa que la autora realizo igualmente le falto la clasificación y descripción de la recolección de dicha muestra en la cual no desarrollo nada. En cuanto a las graficas que utilizo se puede ver que son de mucha utilidad en el programa que la autora realizo ya que muestra o demuestra los riegos, vulnerabilidades y amenazas. En la