áRbol De Problemas Y Soluciones

•Descargar como DOC, PDF•

0 recomendaciones•154 vistas

Denunciar

Compartir

Denunciar

Compartir

Más contenido relacionado

La actualidad más candente

La actualidad más candente (18)

10 consejos de seguridad informática que debes saber

10 consejos de seguridad informática que debes saber

Destacado

Destacado (20)

Similar a áRbol De Problemas Y Soluciones

Similar a áRbol De Problemas Y Soluciones (20)

Último

Usos y desusos de la inteligencia artificial en revistas científicas

Usos y desusos de la inteligencia artificial en revistas científicasJuan D. Machin-Mastromatteo #Juantífico

Último (20)

RESOLUCIÓN VICEMINISTERIAL 00048 - 2024 EVALUACION

RESOLUCIÓN VICEMINISTERIAL 00048 - 2024 EVALUACION

ACERTIJO LA RUTA DEL MARATÓN OLÍMPICO DEL NÚMERO PI EN PARÍS. Por JAVIER SOL...

ACERTIJO LA RUTA DEL MARATÓN OLÍMPICO DEL NÚMERO PI EN PARÍS. Por JAVIER SOL...

PP_Comunicacion en Salud: Objetivación de signos y síntomas

PP_Comunicacion en Salud: Objetivación de signos y síntomas

2° SEM32 WORD PLANEACIÓN PROYECTOS DARUKEL 23-24.docx

2° SEM32 WORD PLANEACIÓN PROYECTOS DARUKEL 23-24.docx

Ensayo Paes competencia matematicas 2 Preuniversitario

Ensayo Paes competencia matematicas 2 Preuniversitario

Usos y desusos de la inteligencia artificial en revistas científicas

Usos y desusos de la inteligencia artificial en revistas científicas

Concepto y definición de tipos de Datos Abstractos en c++.pptx

Concepto y definición de tipos de Datos Abstractos en c++.pptx

Tema 19. Inmunología y el sistema inmunitario 2024

Tema 19. Inmunología y el sistema inmunitario 2024

Prueba de evaluación Geografía e Historia Comunidad de Madrid 4ºESO

Prueba de evaluación Geografía e Historia Comunidad de Madrid 4ºESO

áRbol De Problemas Y Soluciones

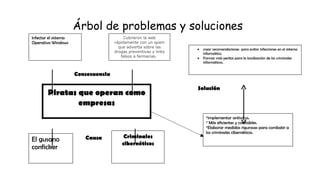

- 1. Árbol de problemas y soluciones Infectar el sistema Cubrieron la web Operativo Windows rápidamente con un spam que advertía sobre las • crear recomendaciones para evitar infecciones en el sistema drogas preventivas y links informático. falsos a farmacias. • Formar más peritos para la localización de los criminales informáticos. Consecuencia Solución Piratas que operan como empresas *implementar antivirus. * Más eficientes y confiables. *Elaborar medidas rigurosas para combatir a los criminales cibernéticos. Causa Criminales El gusano cibernéticos conficker

- 2. Objetivo