Categorias cossio 3.2.2 y jhon wi

•Descargar como DOCX, PDF•

0 recomendaciones•79 vistas

trabajo 3.2.2

Denunciar

Compartir

Denunciar

Compartir

Más contenido relacionado

La actualidad más candente

La actualidad más candente (16)

Dispositivos de proteccion firewall, filtros y antivirus

Dispositivos de proteccion firewall, filtros y antivirus

Destacado

“Ukrainian Conflict”: On the Edge Between Hybrid War and Hybrid Peace

“Ukrainian Conflict”: On the Edge Between Hybrid War and Hybrid PeaceEast European Security Research Initiative

Destacado (17)

Interventions for scientific and enterprise applications based on high perfor...

Interventions for scientific and enterprise applications based on high perfor...

“Ukrainian Conflict”: On the Edge Between Hybrid War and Hybrid Peace

“Ukrainian Conflict”: On the Edge Between Hybrid War and Hybrid Peace

WHAT GOD WANTS YOU MUST HAVE DONE BEFORE RETURNING TO DUST

WHAT GOD WANTS YOU MUST HAVE DONE BEFORE RETURNING TO DUST

INGRESOS DEPARTAMENTALES Y MUNICIPALES EN COLOMBIA

INGRESOS DEPARTAMENTALES Y MUNICIPALES EN COLOMBIA

Similar a Categorias cossio 3.2.2 y jhon wi

Similar a Categorias cossio 3.2.2 y jhon wi (20)

Más de jhonwilliam234

Más de jhonwilliam234 (7)

Último

Último (17)

Resistencia extrema al cobre por un consorcio bacteriano conformado por Sulfo...

Resistencia extrema al cobre por un consorcio bacteriano conformado por Sulfo...

How to use Redis with MuleSoft. A quick start presentation.

How to use Redis with MuleSoft. A quick start presentation.

Avances tecnológicos del siglo XXI y ejemplos de estos

Avances tecnológicos del siglo XXI y ejemplos de estos

Guia Basica para bachillerato de Circuitos Basicos

Guia Basica para bachillerato de Circuitos Basicos

presentacion_desamblado_de_una_computadora_base_a_las_normas_de_seguridad.pdf

presentacion_desamblado_de_una_computadora_base_a_las_normas_de_seguridad.pdf

presentación del desensamble y ensamble del equipo de computo en base a las n...

presentación del desensamble y ensamble del equipo de computo en base a las n...

Retornamos a la escuela y nos organizamos para convivir en armonía

Retornamos a la escuela y nos organizamos para convivir en armonía

investigación de los Avances tecnológicos del siglo XXI

investigación de los Avances tecnológicos del siglo XXI

Categorias cossio 3.2.2 y jhon wi

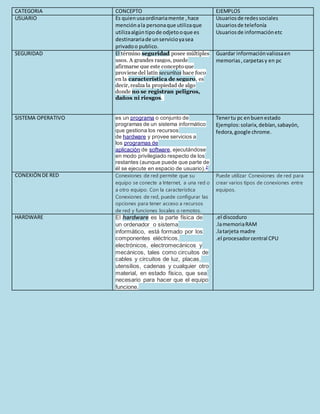

- 1. CATEGORIA CONCEPTO EJEMPLOS USUARIO Es quienusaordinariamente ,hace menciónala personaque utilizaque utilizaalgúntipode odjetooque es destinarariade unservicioyasea privadoo publico. Usuariosde redessociales Usuariosde telefonía Usuariosde informaciónetc SEGURIDAD El término seguridad posee múltiples usos. A grandes rasgos, puede afirmarse que este concepto que proviene del latín securitas hace foco en la característica de seguro, es decir, realza la propiedad de algo donde no se registran peligros, daños ni riesgos. Guardar informaciónvaliosaen memorias,carpetasy en pc SISTEMA OPERATIVO es un programa o conjunto de programas de un sistema informático que gestiona los recursos de hardware y provee servicios a los programas de aplicación de software, ejecutándose en modo privilegiado respecto de los restantes (aunque puede que parte de él se ejecute en espacio de usuario).2 Tenertu pc enbuenestado Ejemplos:solarix,debían,sabayón, fedora,google chrome. CONEXIÓN DE RED Conexiones de red permite que su equipo se conecte a Internet, a una red o a otro equipo. Con la característica Conexiones de red, puede configurar las opciones para tener acceso a recursos de red y funciones locales o remotos. Puede utilizar Conexiones de red para crear varios tipos de conexiones entre equipos. HARDWARE El hardware es la parte física de un ordenador o sistema informático, está formado por los componentes eléctricos, electrónicos, electromecánicos y mecánicos, tales como circuitos de cables y circuitos de luz, placas, utensilios, cadenas y cualquier otro material, en estado físico, que sea necesario para hacer que el equipo funcione. .el discoduro .lamemoriaRAM .latarjeta madre .el procesadorcentral CPU