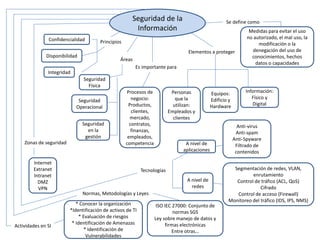

Mapa conceptual sobre Seguridad de la Información

•

3 recomendaciones•12,267 vistas

Mapa conceptual que resume los aspectos mas resaltantes del tema de Seguridad Informática, como es su definicíón, elementos a proteger, principios básicos, áreas, normas, metodologías y leyes, entre otras.

Denunciar

Compartir

Denunciar

Compartir

Descargar para leer sin conexión

Más contenido relacionado

La actualidad más candente

La actualidad más candente (20)

Concientización empresarial en Seguridad de la información

Concientización empresarial en Seguridad de la información

Destacado

Destacado (12)

Mapa conceptual sistema de información de una organización

Mapa conceptual sistema de información de una organización

Trabajo monografico de contaminación del río huatanay y su imagen en la activ...

Trabajo monografico de contaminación del río huatanay y su imagen en la activ...

Similar a Mapa conceptual sobre Seguridad de la Información

Similar a Mapa conceptual sobre Seguridad de la Información (20)

7º Webinar EXIN en Castellano : Recomendaciones para la correcta gestión de l...

7º Webinar EXIN en Castellano : Recomendaciones para la correcta gestión de l...

FORUM - Proteccion de datos en la industria de seguros

FORUM - Proteccion de datos en la industria de seguros

Último

Último (10)

Guia Basica para bachillerato de Circuitos Basicos

Guia Basica para bachillerato de Circuitos Basicos

investigación de los Avances tecnológicos del siglo XXI

investigación de los Avances tecnológicos del siglo XXI

Resistencia extrema al cobre por un consorcio bacteriano conformado por Sulfo...

Resistencia extrema al cobre por un consorcio bacteriano conformado por Sulfo...

How to use Redis with MuleSoft. A quick start presentation.

How to use Redis with MuleSoft. A quick start presentation.

Avances tecnológicos del siglo XXI y ejemplos de estos

Avances tecnológicos del siglo XXI y ejemplos de estos

Mapa conceptual sobre Seguridad de la Información

- 1. Seguridad de la Información Medidas para evitar el uso no autorizado, el mal uso, la modificación o la denegación del uso de conocimientos, hechos datos o capacidades Personas que la utilizan: Empleados y clientes Información: Físico y Digital Equipos: Edificio y Hardware Procesos de negocio: Productos, clientes, mercado, contratos, finanzas, empleados, competencia Se define como Elementos a proteger Es importante para Áreas Seguridad Física Seguridad Operacional Seguridad en la gestión PrincipiosConfidencialidad Disponibilidad Integridad Zonas de seguridad Internet Extranet Intranet DMZ VPN A nivel de aplicaciones A nivel de redes Segmentación de redes, VLAN, enrutamiento Control de tráfico (ACL, QoS) Cifrado Control de acceso (Firewall) Monitoreo del tráfico (IDS, IPS, NMS) Anti-virus Anti-spam Anti-Spyware Filtrado de contenidos Tecnologías Normas, Metodologías y Leyes ISO IEC 27000: Conjunto de normas SGS Ley sobre manejo de datos y firmas electrónicas Entre otras… Actividades en SI * Conocer la organización *Identificación de activos de TI * Evaluación de riesgos * Identificación de Amenazas * Identificación de Vulnerabilidades