Virus y Vacunas Informaticas

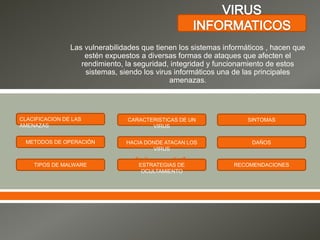

- 1. Las vulnerabilidades que tienen los sistemas informáticos , hacen que estén expuestos a diversas formas de ataques que afecten el rendimiento, la seguridad, integridad y funcionamiento de estos sistemas, siendo los virus informáticos una de las principales amenazas. ESTRATEGIAS DE OCULTAMIENTO METODOS DE OPERACIÓN TIPOS DE MALWARE CARACTERISTICAS DE UN VIRUS HACIA DONDE ATACAN LOS VIRUS CLACIFICACION DE LAS AMENAZAS RECOMENDACIONES SINTOMAS DAÑOS

- 2. Spam: son grandes cantidades de correos electrónicos no solicitados que invaden los buzones de correo de usuarios en la web. Bug: son fallas o errores de software que lo acaban de inmediato, produciendo corrupción en los datos, debilidades en la seguridad, falsedades y problemas de difícil localización. Denegación del Servicio (Denial of Service DoS) : son ataques que se hacen pasar por uso legitimo de recursos o servicios. Software Malicioso (Malware): cualquier programa o código malicioso, diseñado para causar daños o introducirse de forma no autorizada en algún sistema informático o cualquier otra intención o efecto dañino; existe un espectro amplio de amenazas especificas dentro de las cuales están los virus, gusanos (worms), troyanos (Trojan Horses) y Spyware.

- 3. Auto replicante: es una característica de operación que define si el malware realiza copias de si mismo o instancias para propagarse de forma activa o en forma pasiva si el usuario por accidente puede hacer una copia de este. Desarrollo de población: el crecimiento de población es una característica del tipo de malware, que describe el numero total de código malicioso que se auto replica o esta en capacidad de auto replicarse. Parasitario: es lo que caracteriza a cierta clase de malware para que exista en el contexto informático, necesitando para existir de otro código ejecutable que contiene una amplia variedad de código que se pueda ejecutar como: código en el bloque de arranque del disco, código binario en aplicaciones, código interpretado como código fuente en lenguajes script de aplicaciones y código que debe ser compilado antes de ser ejecutado.

- 4. NOMBRE AUTO REPLICANT E CRECIMIENT O DE POBLACIÓN PARASITAR IO Bombas lógicas No Cero Posiblement e Troyanos (Trojan Horse) No Cero Si Puertas Traseras (Back Door) No Cero Posiblement e Virus Si Positivo Si Worms (gusanos) Si Positivo No Conejos (Rabbit) o bacterias Si Cero No Spyware No Cero No Adware No Cero No Híbridos, cuentagotas y amenazas combinadas Posiblement e Posiblemente Posiblement e

- 5. Un virus informático esta compuesto por tres partes: Mecanismo de infección: es la forma como el virus se dispersa o se replica en el código modificado , esta forma es llamada vector de infección, si tiene múltiples formas de propagarse se llama multipartita. Disparador (Trigger): significa como se decide la entrega o no de la carga útil. Carga útil (Payload): es la acción que el virus hace además de propagarse, puede ocasionar daños accidentales o intencionales.

- 6. Sector de arranque: un virus de sector de arranque del disco principal se propaga copiándose a si mismo en el bloque de arranque, y copia el contenido del primer bloque en otra parte del disco, para que el virus pueda transferir el control a este después para completar el proceso de arranque. Archivos ejecutables: un virus de archivos infecta archivos que el sistema operativo o shell considera ejecutables, incluyendo archivos batch, shell scripts, siendo los ejecutables binarios el principal objetivo. Archivos de datos: comúnmente llamados macros son pequeños trozos de código escritos en un lenguaje que es generalmente interpretado por una aplicación, son la forma mas fácil de utilizar lenguajes de programación de bajo nivel.

- 7. No ocultamiento: es trivial Cifrado: un cuerpo del virus es cifrado hasta que es descifrado por la ejecución primera de un ciclo de descifrado para pasar después el control a este, hay seis formas de cifrado de los virus. Sigilo: son las estrategias paso a paso de ocultar la infección y no el cuerpo del virus. Oligomorfismo: un virus oligomorfico o semi-polimorfico es un virus cifrado que tiene un pequeño numero de ciclos de cifrado a disposición, seleccionando un nuevo ciclo de este conjunto para cada nueva infección. Polimorfismo: es en esencia igual al anterior teniendo como diferencia un numero infinito de ciclos de descifrado a su disposición. Metamorfismo: son virus polimórficos en el cuerpo del virus, pero a diferencia de estos no son cifrados asi no nececitan de un ciclo de descifrado pero para evitar la deteccion realiza cambios en si mismo produciendose una nueva version del virus cada ves que realiza una infeccion. Fuerte cifrado: son estrategias para hacer al virus no analizable si es capturado.

- 8. Desaparición o corrupción de ficheros Ralentización inusual del sistema y los programas Inestabilidad del sistema con caídas Aparición de procesos y servicios desconocidos activos en el sistema Cambios en las plantillas del procesador de textos Apertura inusual de puertos Incremento repentino en el envió de mensajes Incremento del trafico de red Aparición de elementos inesperados en pantalla Desactivación de algunas aplicaciones como antivirus

- 9. Deshabilitación de antivirus y programas de seguridad. Destrucción o modificación de los ficheros en discos duros Formateo de discos duros Revelación de información sensible a través de correo Borrado de la cmos

- 10. Ralentización del sistema Perdida de tiempo del usuario al emplearlo en desinfección, configuración reinstalación y demás cosas en el sistema. Se podría utilizar la puerta trasera abierta por algún virus para controlar remotamente o extraer información del sistema. Utilización del sistema como medio de atacar a otros hosts dentro de internet.

- 11. Configuración de cortafuegos para filtrar puertos Configuración robusta de cada sistema, para evitar posibles vulnerabilidades. Utilización de un programa antivirus Comprobación de mensajes de correo y ficheros antes de abrirlos Bloqueo de mensajes de correo que contengan archivos ejecutables sospechosos Comprobación de pendrives Análisis de los contenidos de ficheros comprimidos

- 12. Revisión de las copias de seguridad en busca de ficheros infectados Detección de rootkits Instruirse a nivel de usuario para desconfiar de fuentes de correo no habituales o mensajes inesperados Evitar la descarga de programas de paginas web poco confiables Mantenerse alerta a posibles cambios en el sistema Actuar de forma efectiva y rápida en redes para localizar los hosts infectados Revisión de todos los equipos de red por medio de un antivirus Revisión de los registros de actividad (logs) de servidores, cortafuegos e IDS para detectar que hosts están realizando actividades sospechosas Escaneos de puertos para detectar posibles troyanos que se hayan instalado por red Prestar atención a aquellos equipos desconectados o retirados de la red porque pueden haber estado infectados anteriormente.

- 13. Instalación de hardware especializado en detectar, controlar y seguimiento de amenazas en red. limitación en la instalación de programas o aplicaciones en de hosts de una red. Formación y sensibilización de los usuarios para aplicar medidas de seguridad. Mantenimiento aislado de los ficheros sospechosos en un sistema o hosts aparte permitiendo ser observados para comprobar la infección, o para otras clases de pruebas. Utilización de los certificados digitales en los programas y contenidos activos. Drivers certificados por Microsoft. Documentos office con macros certificadas. Componentes ActiveX que deben estar firmados para ser instalados.

- 14. Escáner a demanda basado en el reconocimiento de firmas. Monitor residente que ofrece protección en tiempo real antes de usar cualquier fichero o descarga. Análisis heurístico, que permite detectar virus nuevos al reconocer código con comportamiento sospechoso. Comprobación de la integridad de los archivos del sistema conocida como vacunación de ficheros, el cual hace una suma de comprobación para cada fichero para controlar cualquier cambio en el tamaño de los mismos. Análisis del comportamiento total del sistema informático, detectando todas las acciones sospechosas.

- 15. Aycock, John. Computer Viruses and Malware. Calgary. Springer. 2006. 227 p. Gómez Vieites, Álvaro. Auditoria de seguridad informática. Bogotá. Ediciones de la U. 2013 Encyclopedia of Software Engineering. Volume 2. John Wiley & Sons, Inc. 2002.