Práctica no 1.1 Introducción al análisis de protocolos con Wireshark

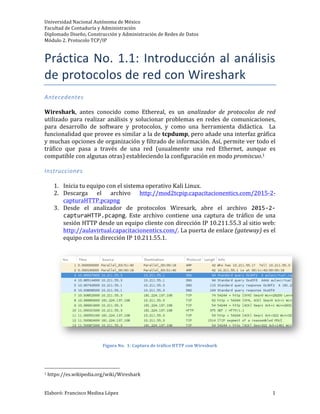

- 1. Universidad Nacional Autónoma de México Facultad de Contaduría y Administración Diplomado Diseño, Construcción y Administración de Redes de Datos Módulo 2. Protocolo TCP/IP Elaboró: Francisco Medina López 1 Práctica No. 1.1: Introducción al análisis de protocolos de red con Wireshark Antecedentes Wireshark, antes conocido como Ethereal, es un analizador de protocolos de red utilizado para realizar análisis y solucionar problemas en redes de comunicaciones, para desarrollo de software y protocolos, y como una herramienta didáctica. La funcionalidad que provee es similar a la de tcpdump, pero añade una interfaz gráfica y muchas opciones de organización y filtrado de información. Así, permite ver todo el tráfico que pasa a través de una red (usualmente una red Ethernet, aunque es compatible con algunas otras) estableciendo la configuración en modo promiscuo.1 Instrucciones 1. Inicia tu equipo con el sistema operativo Kali Linux. 2. Descarga el archivo http://mod2tcpip.capacitacionentics.com/2015-‐2-‐ capturaHTTP.pcapng 3. Desde el analizador de protocolos Wiresark, abre el archivo 2015-‐2-‐ capturaHTTP.pcapng. Este archivo contiene una captura de tráfico de una sesión HTTP desde un equipo cliente con dirección IP 10.211.55.3 al sitio web: http://aulavirtual.capacitacionentics.com/. La puerta de enlace (gateway) es el equipo con la dirección IP 10.211.55.1. Figura No. 1: Captura de tráfico HTTP con Wireshark 1 https://es.wikipedia.org/wiki/Wireshark

- 2. Universidad Nacional Autónoma de México Facultad de Contaduría y Administración Diplomado Diseño, Construcción y Administración de Redes de Datos Módulo 2. Protocolo TCP/IP Elaboró: Francisco Medina López 2 4. Con la información mostrada desde el analizador de protocolos Wireshark, contesta y explica la respuesta de las siguientes preguntas: a. ¿Cuál es la dirección física (MAC address) del equipo cliente? b. ¿Cuál es la dirección IP del servidor DNS? c. ¿Cuál es la dirección física (MAC address) de la puerta de enlace (gateway)? d. ¿Cuál es la dirección IP asociada con el sitio aulavirtual.capacitacionentics.com? e. ¿Cuál es el nombre de usuario y contraseña utilizada para entrar al sitio web: http://aulavirtual.capacitacionentics.com/?