SeguridadI - Unidad 3. Foro. Rito Joel Beltrán López

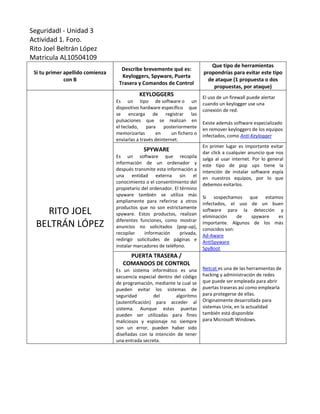

- 1. SeguridadI - Unidad 3 Actividad 1. Foro. Rito Joel Beltrán López Matricula AL10504109 Que tipo de herramientas Describe brevemente qué es: Si tu primer apellido comienza propondrías para evitar este tipo Keyloggers, Spyware, Puerta con B de ataque (1 propuesta o dos Trasera y Comandos de Control propuestas, por ataque) KEYLOGGERS El uso de un firewall puede alertar Es un tipo de software o un cuando un keylogger use una dispositivo hardware específico que conexión de red. se encarga de registrar las pulsaciones que se realizan en Existe además software especializado el teclado, para posteriormente en remover keyloggers de los equipos memorizarlas en un fichero o infectados, como Anti-Keylogger enviarlas a través deinternet. En primer lugar es importante evitar SPYWARE dar click a cualquier anuncio que nos Es un software que recopila salga al usar internet. Por lo general información de un ordenador y este tipo de pop ups tiene la después transmite esta información a intención de instalar software espía una entidad externa sin el en nuestros equipos, por lo que conocimiento o el consentimiento del debemos evitarlos. propietario del ordenador. El término spyware también se utiliza más Si sospechamos que estamos ampliamente para referirse a otros infectados, el uso de un buen productos que no son estrictamente RITO JOEL spyware. Estos productos, realizan software para la detección y eliminación de spyware es diferentes funciones, como mostrar BELTRÁN LÓPEZ anuncios no solicitados (pop-up), importante. Algunos de los más conocidos son: recopilar información privada, Ad-Aware redirigir solicitudes de páginas e AntiSpyware instalar marcadores de teléfono. SpyBoot PUERTA TRASERA / COMANDOS DE CONTROL Es un sistema informático es una Netcat es una de las herramientas de secuencia especial dentro del código hacking y administración de redes de programación, mediante la cual se que puede ser empleada para abrir pueden evitar los sistemas de puertas traseras así como emplearla seguridad del algoritmo para protegerse de ellas. (autentificación) para acceder al Originalmente desarrollada para sistema. Aunque estas puertas sistemas Unix, en la actualidad pueden ser utilizadas para fines también está disponible maliciosos y espionaje no siempre para Microsoft Windows. son un error, pueden haber sido diseñadas con la intención de tener una entrada secreta.