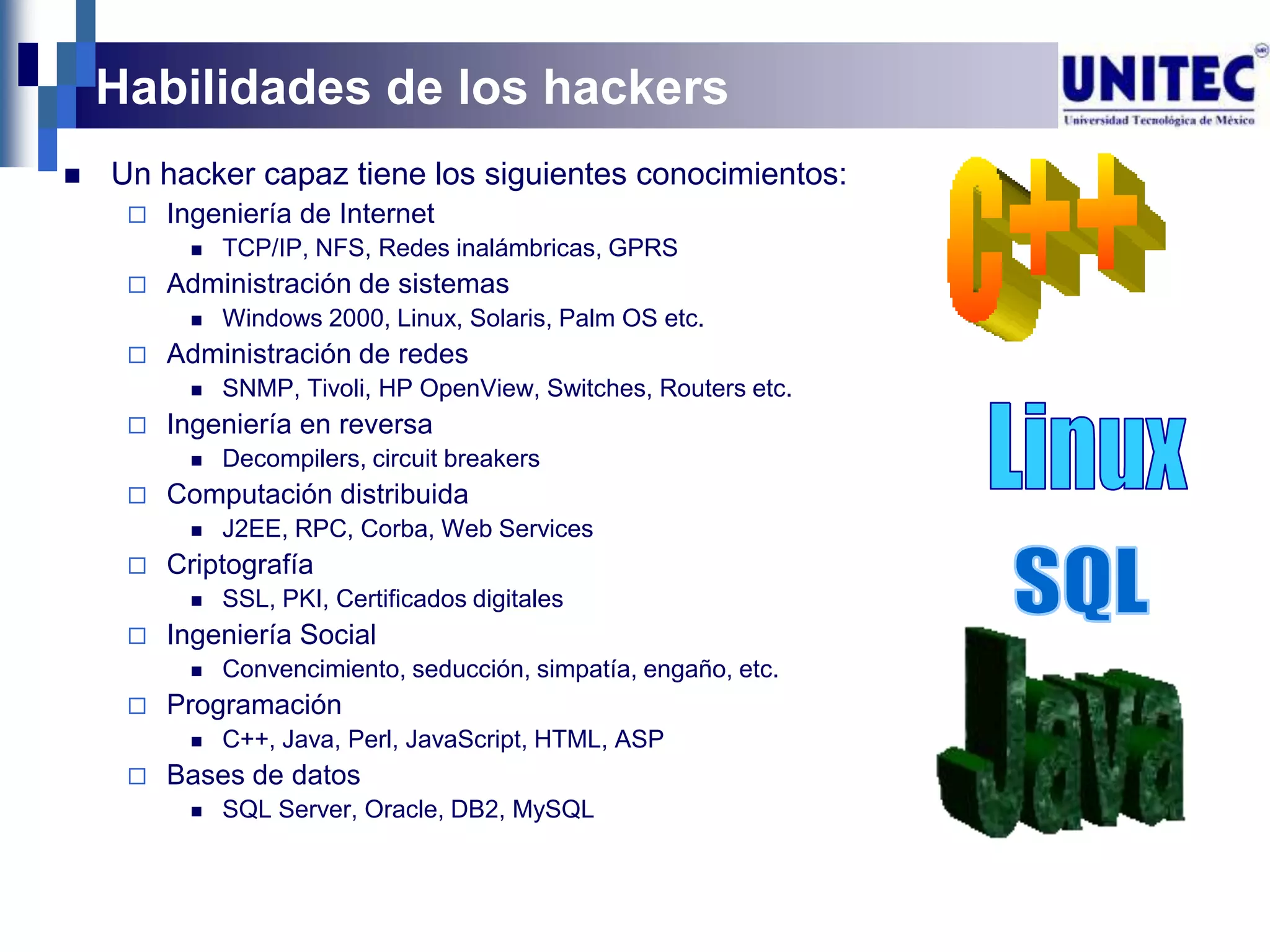

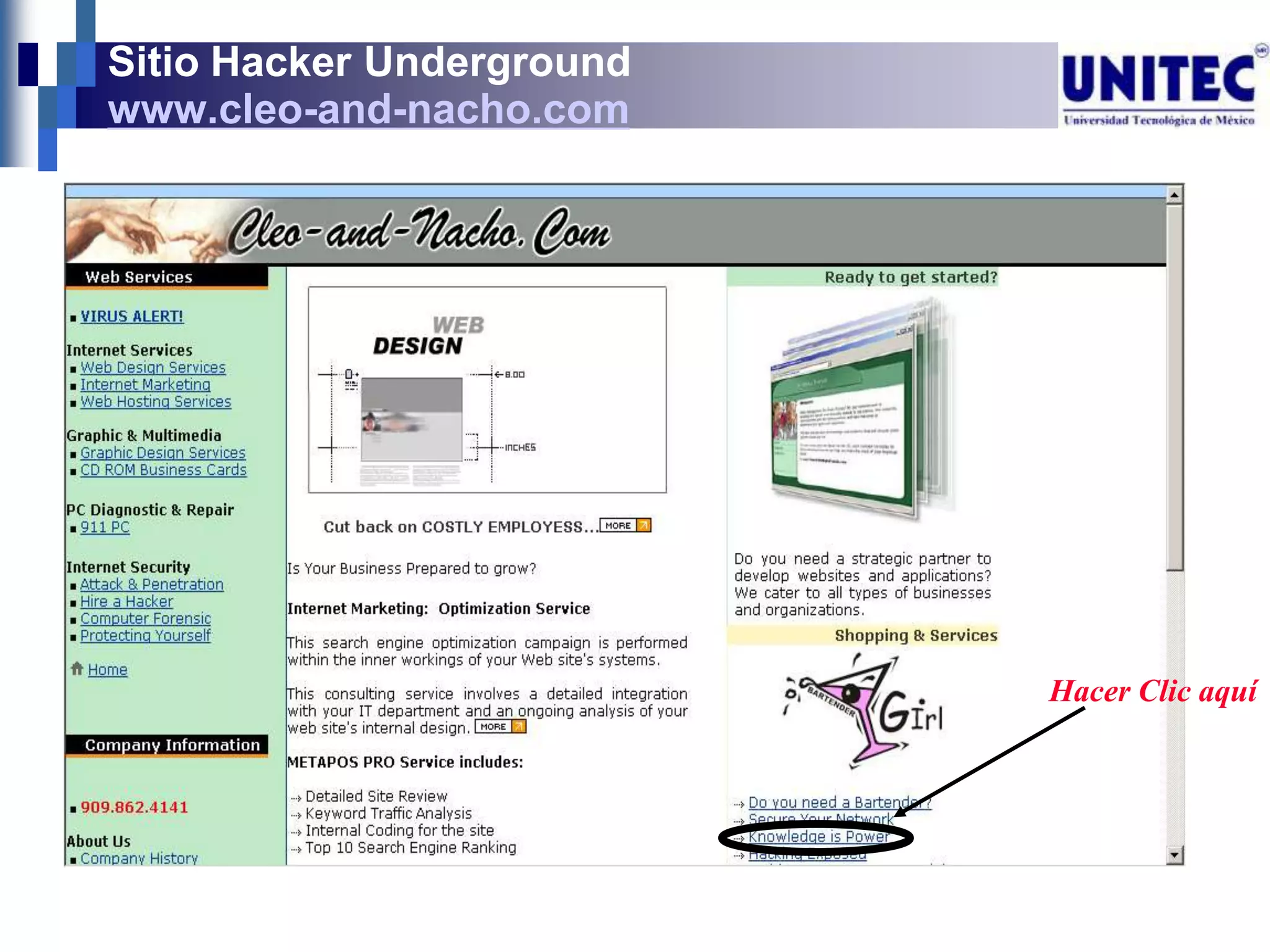

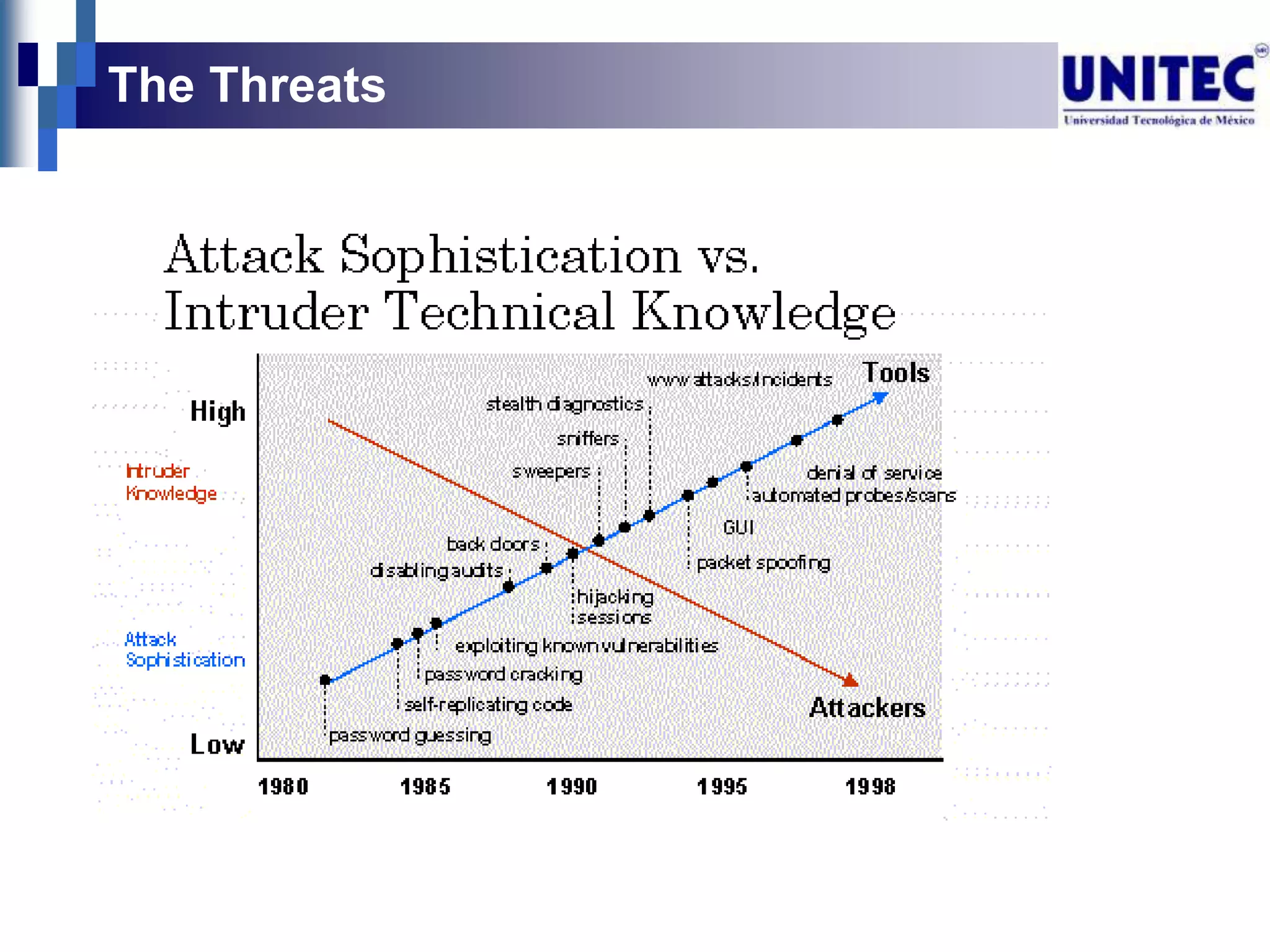

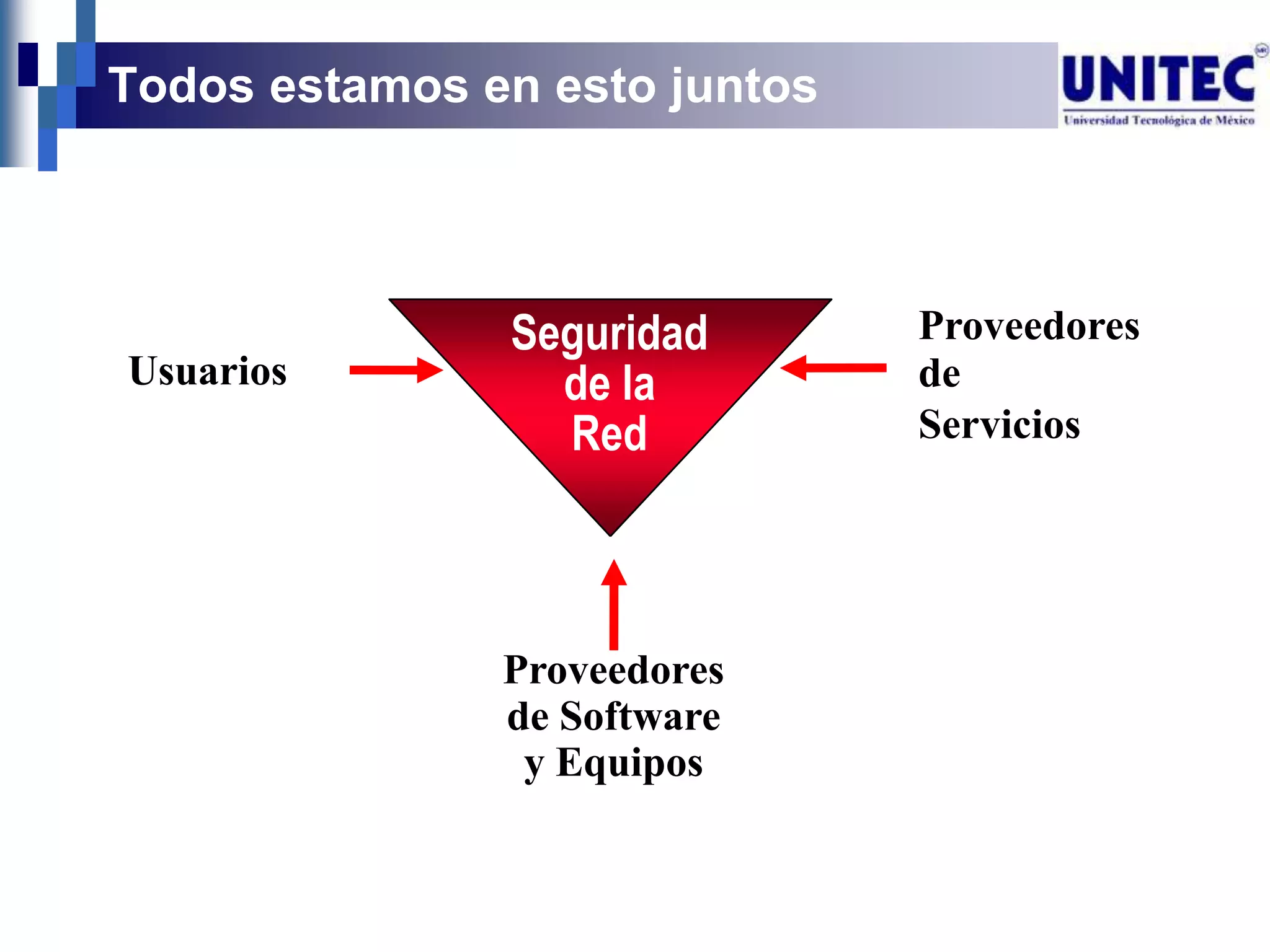

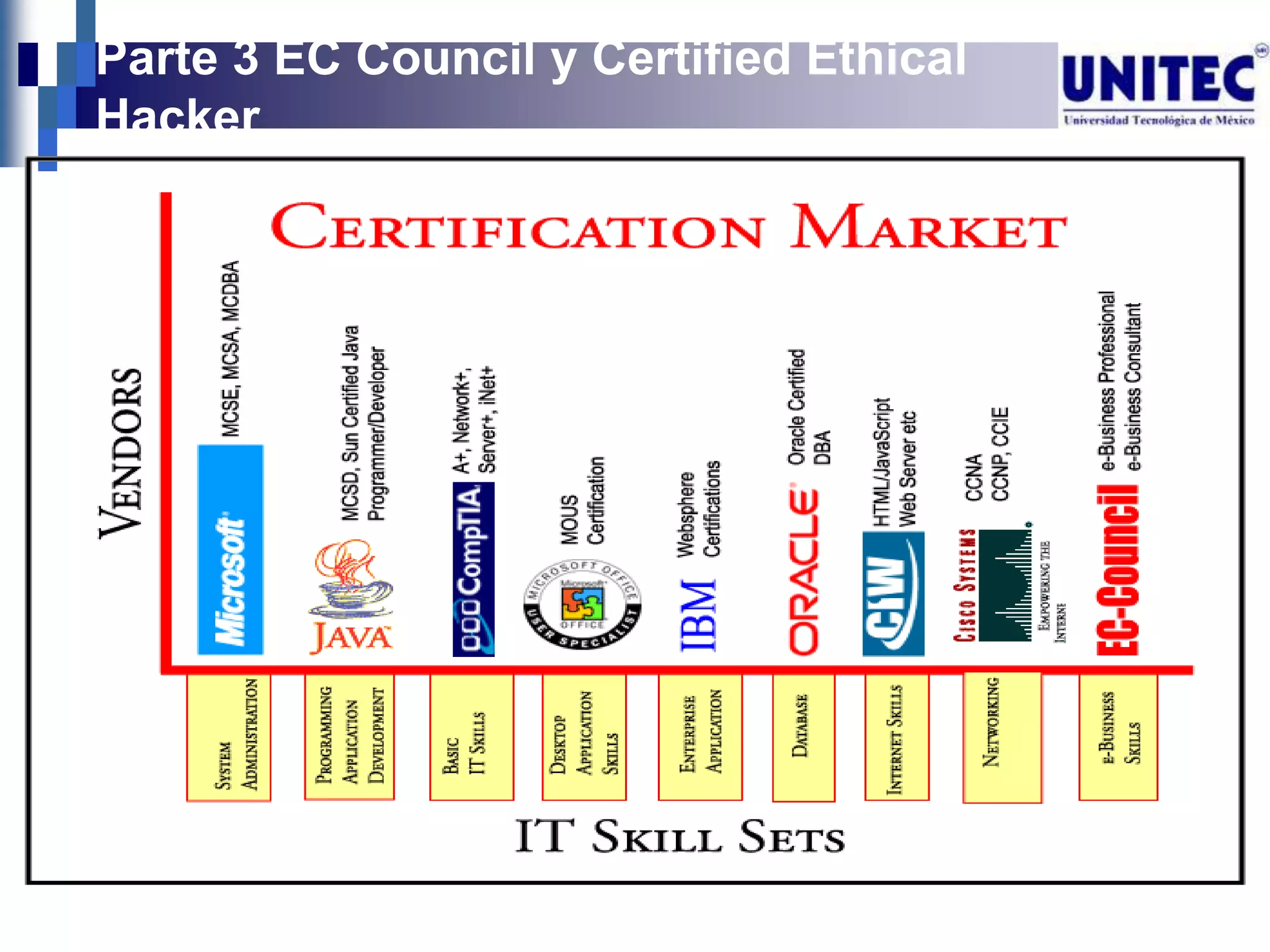

Este documento presenta una conferencia sobre hacking ético y contramedidas que se llevará a cabo en UNITEC en enero de 2005. La conferencia cubrirá temas como qué es un hacker ético, cómo pensar como un hacker, herramientas de hacking, amenazas a la seguridad, y la certificación de hacker ético otorgada por el Consejo de Ética de Ciberseguridad. El objetivo es mostrar cómo un hacker ético puede ayudar a evaluar y mejorar la seguridad de las redes corporativas.