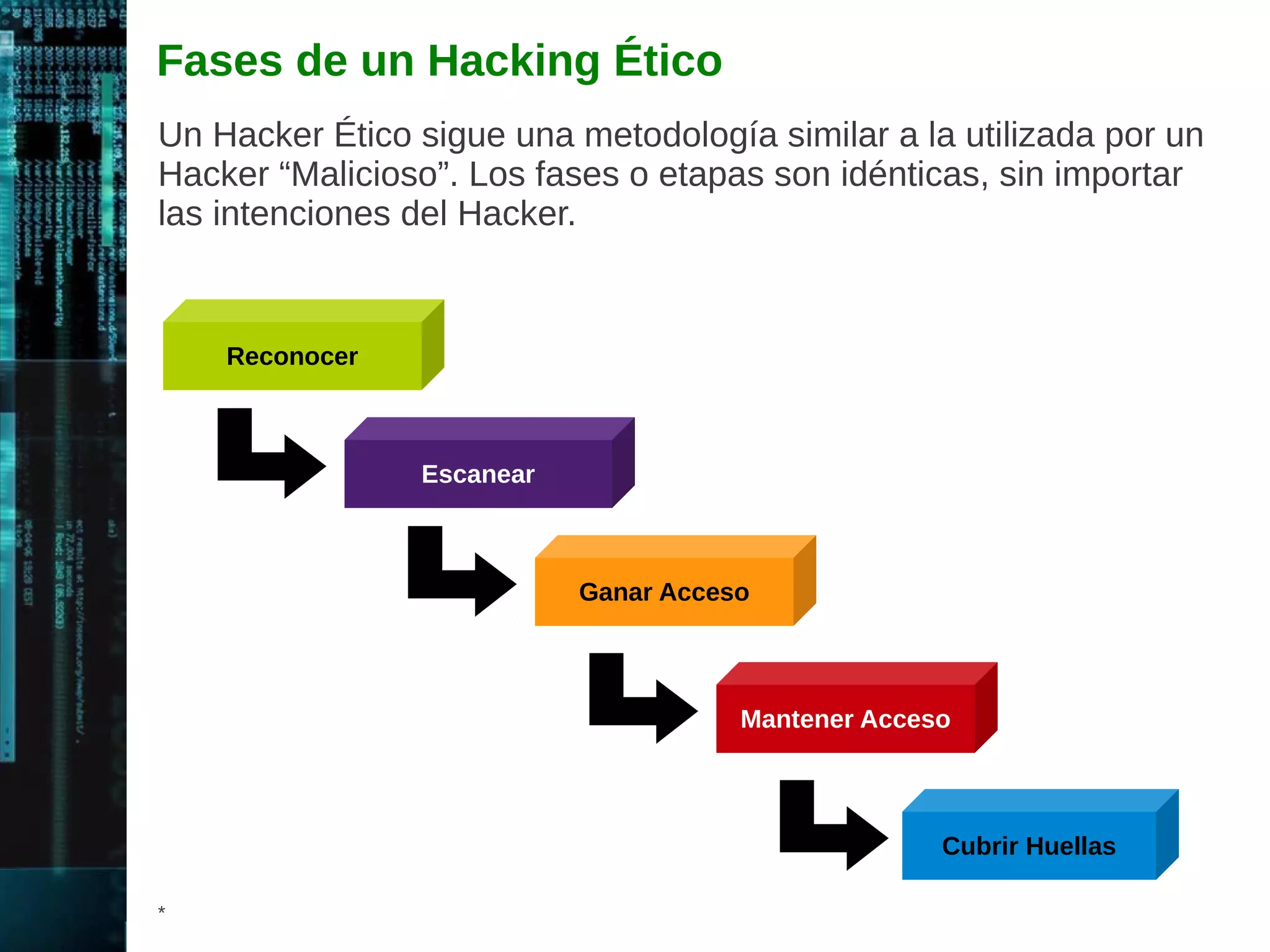

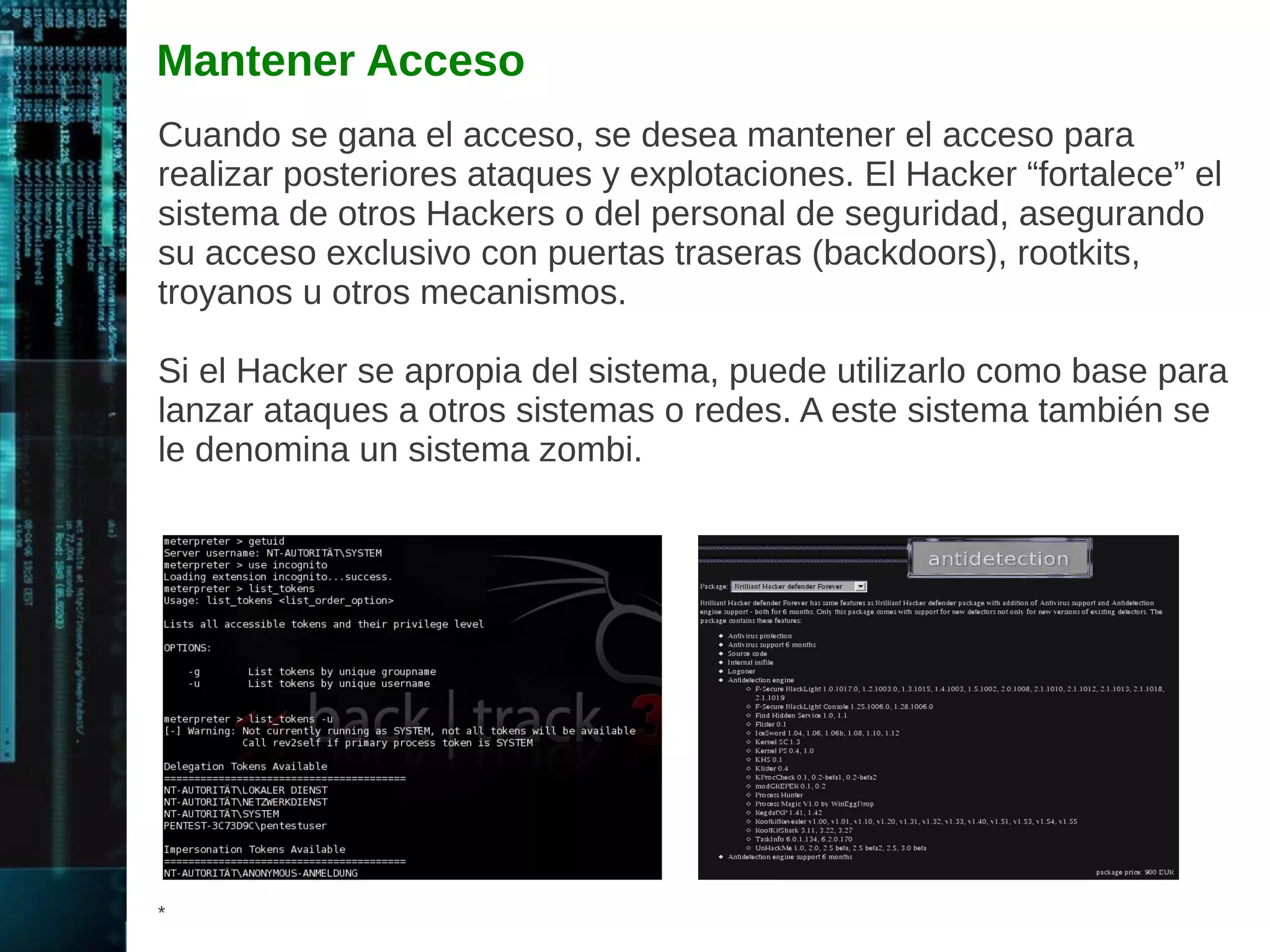

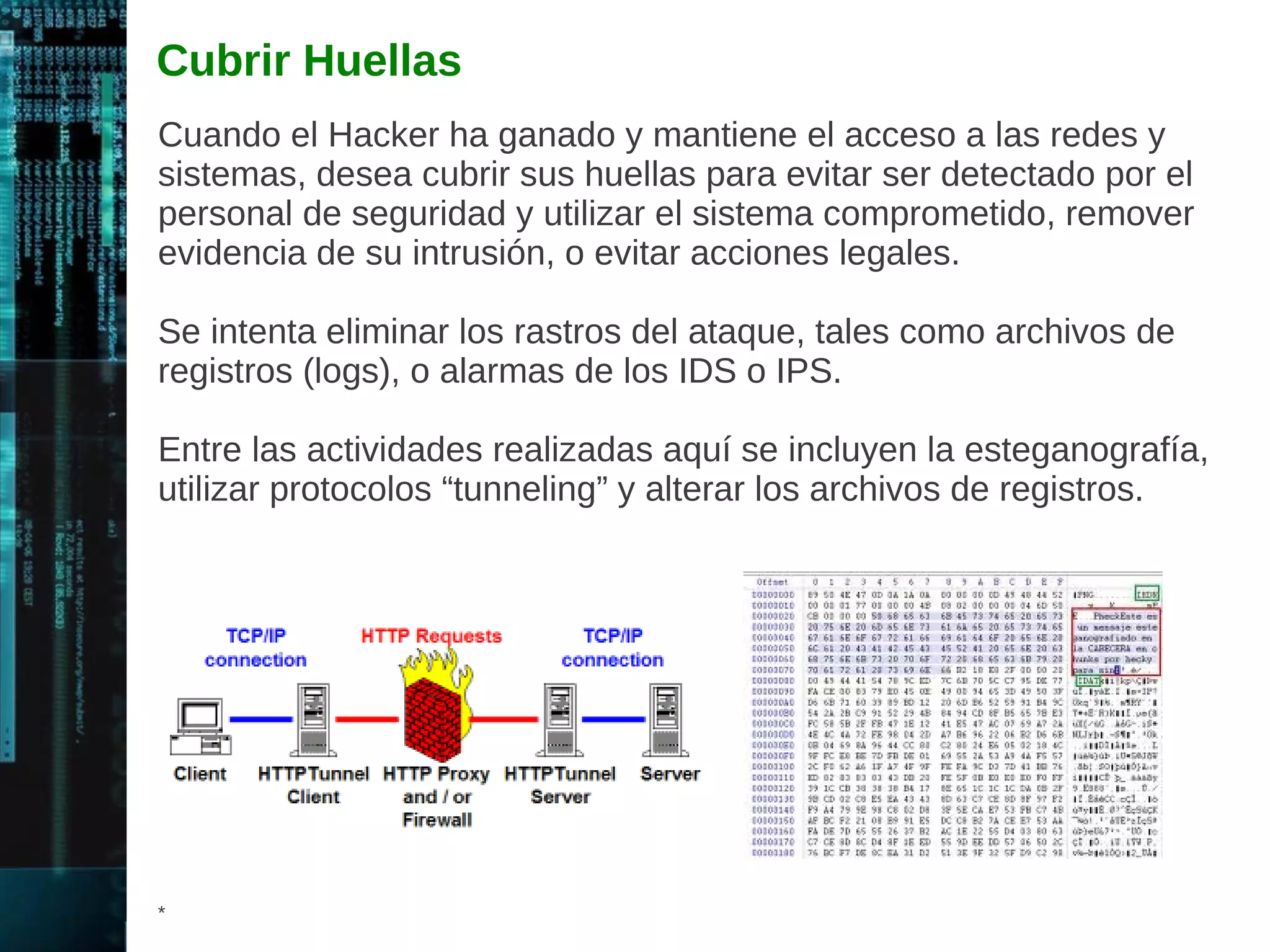

Este documento presenta un webinar gratuito sobre hacking ético impartido por Alonso Eduardo Caballero Quezada. Define términos como hacking ético, pruebas de penetración, auditorías de seguridad y describe las fases de un hacking ético que incluyen reconocimiento, escaneo, ganar acceso, mantener acceso y cubrir huellas. También describe tipos de hackers, pruebas y cursos virtuales relacionados con hacking ético impartidos por Caballero Quezada.