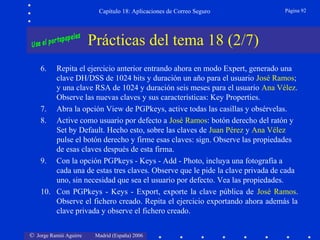

Este documento describe las aplicaciones de correo electrónico seguro PGP y PEM. Se explican los conceptos básicos de cada uno, como PEM fue propuesto en 1985 y PGP fue desarrollado por Philip Zimmermann en 1991 para proporcionar privacidad en Internet. El documento también describe los algoritmos y operaciones clave de PGP, incluida la generación de claves asimétricas, los anillos de claves públicas y privadas, y el cifrado y firma de mensajes de correo electrónico.