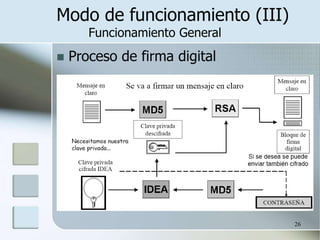

Este documento introduce PGP (Pretty Good Privacy), un software de cifrado de alta seguridad basado en criptografía de clave pública. Explica los principios básicos de PGP como los algoritmos de cifrado simétricos y asimétricos que utiliza, los certificados digitales y el proceso de firma digital. También describe el modo de funcionamiento de PGP para crear claves, firmar y cifrar mensajes.