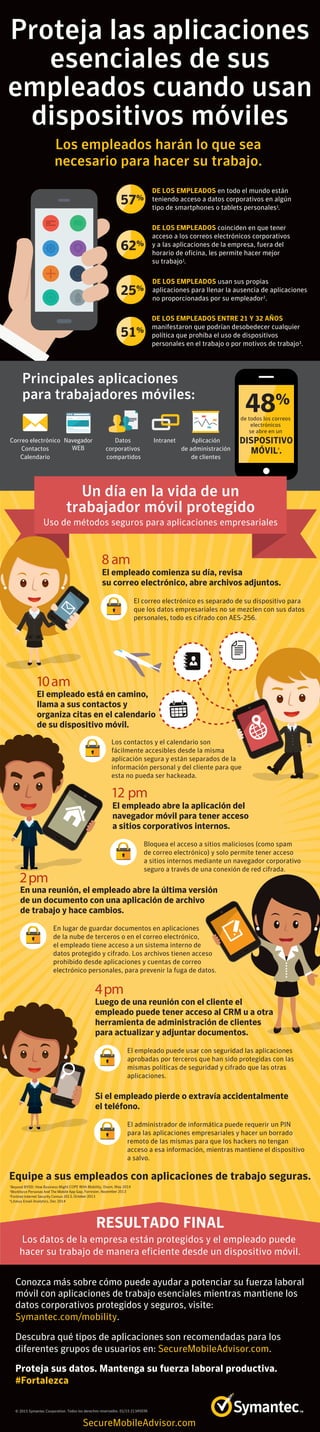

Proteja las aplicaciones esenciales de sus empleados cuando usan dispositivos móviles

- 1. 48% DE LOS EMPLEADOS en todo el mundo están teniendo acceso a datos corporativos en algún tipo de smartphones o tablets personales1. Proteja las aplicaciones esenciales de sus empleados cuando usan dispositivos móviles Los empleados harán lo que sea necesario para hacer su trabajo. 1 2 3 4 Principales aplicaciones para trabajadores móviles: 57% 62% 25% 51% RESULTADO FINAL Equipe a sus empleados con aplicaciones de trabajo seguras. Navegador WEB Intranet © 2015 Symantec Corporation. Todos los derechos reservados. 01/15 21345036 SecureMobileAdvisor.com Proteja sus datos. Mantenga su fuerza laboral productiva. #Fortalezca Uso de métodos seguros para aplicaciones empresariales 8 am 10am 2pm 4pm DE LOS EMPLEADOS coinciden en que tener acceso a los correos electrónicos corporativos y a las aplicaciones de la empresa, fuera del horario de oficina, les permite hacer mejor su trabajo1. DE LOS EMPLEADOS usan sus propias aplicaciones para llenar la ausencia de aplicaciones no proporcionadas por su empleador2. DE LOS EMPLEADOS ENTRE 21 Y 32 AÑOS manifestaron que podrían desobedecer cualquier política que prohíba el uso de dispositivos personales en el trabajo o por motivos de trabajo3. Correo electrónico Contactos Calendario Datos corporativos compartidos Aplicación de administración de clientes de todos los correos electrónicos se abre en un DISPOSITIVO MÓVIL4 . Un día en la vida de un trabajador móvil protegido El empleado comienza su día, revisa su correo electrónico, abre archivos adjuntos. El correo electrónico es separado de su dispositivo para que los datos empresariales no se mezclen con sus datos personales, todo es cifrado con AES-256. El empleado está en camino, llama a sus contactos y organiza citas en el calendario de su dispositivo móvil. Los contactos y el calendario son fácilmente accesibles desde la misma aplicación segura y están separados de la información personal y del cliente para que esta no pueda ser hackeada. El empleado abre la aplicación del navegador móvil para tener acceso a sitios corporativos internos. 12 pm Bloquea el acceso a sitios maliciosos (como spam de correo electrónico) y solo permite tener acceso a sitios internos mediante un navegador corporativo seguro a través de una conexión de red cifrada. En una reunión, el empleado abre la última versión de un documento con una aplicación de archivo de trabajo y hace cambios. En lugar de guardar documentos en aplicaciones de la nube de terceros o en el correo electrónico, el empleado tiene acceso a un sistema interno de datos protegido y cifrado. Los archivos tienen acceso prohibido desde aplicaciones y cuentas de correo electrónico personales, para prevenir la fuga de datos. Luego de una reunión con el cliente el empleado puede tener acceso al CRM u a otra herramienta de administración de clientes para actualizar y adjuntar documentos. El empleado puede usar con seguridad las aplicaciones aprobadas por terceros que han sido protegidas con las mismas políticas de seguridad y cifrado que las otras aplicaciones. Si el empleado pierde o extravía accidentalmente el teléfono. El administrador de informática puede requerir un PIN para las aplicaciones empresariales y hacer un borrado remoto de las mismas para que los hackers no tengan acceso a esa información, mientras mantiene el dispositivo a salvo. Los datos de la empresa están protegidos y el empleado puede hacer su trabajo de manera eficiente desde un dispositivo móvil. Conozca más sobre cómo puede ayudar a potenciar su fuerza laboral móvil con aplicaciones de trabajo esenciales mientras mantiene los datos corporativos protegidos y seguros, visite: Symantec.com/mobility. Descubra qué tipos de aplicaciones son recomendadas para los diferentes grupos de usuarios en: SecureMobileAdvisor.com. 1 Beyond BYOD: How Business Might COPE With Mobility, Ovum, May 2014 2 Workforce Personas And The Mobile App Gap, Forrester, November 2013 3 Fortinet Internet Security Census 2013, October 2013 4 Litmus Email Analytics, Dec 2014