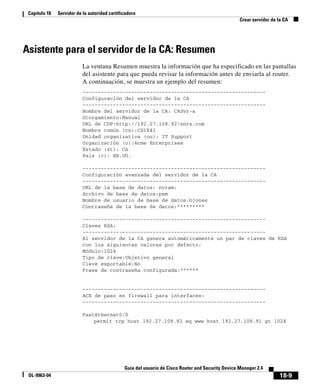

Este documento presenta una guía de usuario para Cisco Router and Security Device Manager (SDM). Incluye información sobre cómo configurar interfaces LAN y WAN, autenticación 802.1x, firewalls, VPN sitio a sitio y más. La guía también responde preguntas frecuentes sobre cómo realizar diversas tareas de configuración y administración.

![Capítulo 11 Servidor Easy VPN

Crear un servidor Easy VPN

• ftp://username:password@www.cisco.com/go/vpn/sdm.exe

• tftp://username:password@www.cisco.com/go/vpn/sdm.exe

• scp://username:password@www.cisco.com/go/vpn/sdm.exe

• rcp://username:password@www.cisco.com/go/vpn/sdm.exe

• cns:

• xmodem:

• ymodem:

• null:

• flash:sdm.exe

• nvram:sdm.exe

• usbtoken[0-9]:sdm.exe

El intervalo de números del puerto token USB es de 0 a 9. Por ejemplo, para

un token USB conectado al puerto USB 0, la URL es usbtoken0:sdm.exe.

• usbflash[0-9]:sdm.exe

El intervalo de números del puerto flash USB es de 0 a 9. Por ejemplo, para

un flash USB conectado al puerto USB 0, la URL es usbflash0:sdm.exe.

• disk[0-1]:sdm.exe

El número de disco es 0 o 1. Por ejemplo, para el número de disco 0, la URL

es disk0:sdm.exe.

• archive:sdm.exe

• tar:sdm.exe

• system:sdm.exe

En estos ejemplos, username es el nombre del usuario del sitio y password es la

contraseña del sitio.

Introduzca el número de versión del archivo en el campo Versión. El número de

versión debe estar en el rango del 1 al 32767.

Guía del usuario de Cisco Router and Security Device Manager 2.4

OL-9963-04 11-13](https://image.slidesharecdn.com/24lnes-120402160845-phpapp02/85/24ln-es-325-320.jpg)

![Capítulo 11 Servidor Easy VPN

Crear un servidor Easy VPN

• ftp://username:password@www.cisco.com/go/vpn/vpnclient-4.6.exe

• tftp://username:password@www.cisco.com/go/vpn/vpnclient-4.6.exe

• scp://username:password@www.cisco.com/go/vpn/vpnclient-4.6.exe

• rcp://username:password@www.cisco.com/go/vpn/vpnclient-4.6.exe

• cns:

• xmodem:

• ymodem:

• null:

• flash:vpnclient-4.6.exe

• nvram:vpnclient-4.6.exe

• usbtoken[0-9]:vpnclient-4.6.exe

El intervalo de números del puerto token USB es de 0 a 9. Por ejemplo, para

un token USB conectado al puerto USB 0, la URL es

usbtoken0:vpnclient-4.6.exe.

• usbflash[0-9]:vpnclient-4.6.exe

El intervalo de números del puerto flash USB es de 0 a 9. Por ejemplo, para

un flash USB conectado al puerto USB 0, la URL es

usbflash0:vpnclient-4.6.exe.

• disk[0-1]:vpnclient-4.6.exe

El número de disco es 0 o 1. Por ejemplo, para el número de disco 0, la URL

es disk0:vpnclient-4.6.exe.

• archive:vpnclient-4.6.exe

• tar:vpnclient-4.6.exe

• system:vpnclient-4.6.exe

En estos ejemplos, username es el nombre del usuario del sitio y password es la

contraseña del sitio.

Revisiones

Especifique el número de revisión de la última actualización. Puede especificar

múltiples números de revisión al separarlos con comas, por ejemplo, 4.3,4.4,4.5.

No use ningún espacio.

Guía del usuario de Cisco Router and Security Device Manager 2.4

11-20 OL-9963-04](https://image.slidesharecdn.com/24lnes-120402160845-phpapp02/85/24ln-es-332-320.jpg)

![Capítulo 16 Intercambio de claves por Internet

Intercambio de claves por Internet (IKE)

Autenticación de usuario [Xauth]

Marque esta casilla si los pares VPN de sitio a sitio utilizan Xauth para autenticarse

a sí mismos. Si la autenticación de Xauth está activada en Configuración VPN global,

estará activado tanto para pares de sitio a sitio como para conexiones Easy VPN.

Perfiles IKE

Los perfiles IKE, también denominados perfiles ISAKMP, permiten definir un

conjunto de parámetros IKE que puede asociar con uno o más túneles IPsec.

Un perfil IKE aplica parámetros a una conexión IPSec entrante identificada

exclusivamente a través de su concepto de comparar los criterios de identidad.

Estos criterios se basan en la identidad IKE que se presenta mediante conexiones

IKE entrantes e incluye una dirección IP, nombre de dominio completamente

calificado (FQDN), y grupo (la agrupación de clientes remotos de la red privada

virtual [VPN]).

Para obtener más información acerca de los perfiles ISAKMP y sobre cómo se

configuran mediante el CLI de Cisco IOS, vaya a Cisco.com y siga esta ruta:

Productos y Servicios > Software Cisco IOS > Seguridad Cisco IOS > IPSec

Cisco IOS > Documentación delProducto > InformesTécnicos > Aspectos

generales ISAKMP Perfil ISAKMP

Perfiles IKE

El área de la pantalla Perfiles IKE incluye una lista de los perfiles IKE

configurados e incluye el nombre del perfil, el perfil IPsec utilizado y una

descripción del perfil si se ha proporcionado uno. Si ningún perfil IPsec utiliza el

perfil IKE seleccionado, aparece el valor <ninguno> en la columna Usado por.

Cuando utiliza SDM para crear una configuración de servidor Easy VPN, los perfiles

IKE se crean automáticamente, denominados por SDM, y se muestran en la lista.

Guía del usuario de Cisco Router and Security Device Manager 2.4

OL-9963-04 16-9](https://image.slidesharecdn.com/24lnes-120402160845-phpapp02/85/24ln-es-413-320.jpg)

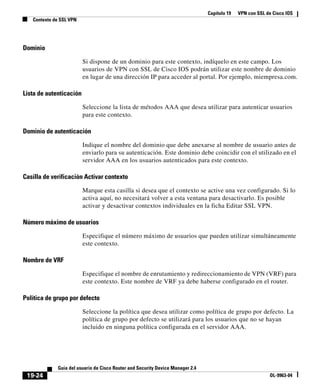

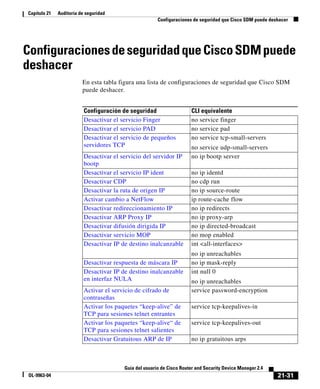

![Capítulo 17 Infraestructura de clave pública

Asistentes para certificados

Incluir el número de serie del router

Marque esta casilla cuando desee incluir el número de serie del router en el

certificado.

Otros atributos de asunto

La información que especifique en esta ventana se incluirá en la solicitud de

suscripción. Las CA utilizan la norma X.500 para almacenar y mantener la

información de los certificados digitales. Todos los campos son opcionales, pero

es recomendable especificar la mayor cantidad de información posible.

Common Name [Nombre común (cn)]

Especifique el nombre común que debe incluirse en este certificado. Éste sería el

nombre utilizado para buscar el certificado en el directorio X.500.

Organizational Unit (ou) [Unidad organizativa (ou)]

Especifique una unidad organizativa o nombre de departamento para su uso con

este certificado. Por ejemplo: Desarrollo o Ingeniería podrían ser unidades

organizativas

Organización (o)

Especifique el nombre de la organización o empresa. Se trata del nombre de

organización X.500.

Estado (st)

Especifique la provincia o el estado en el que se encuentra el router o la

organización.

País (c)

Especifique el país en el que se encuentra el router o la organización.

Guía del usuario de Cisco Router and Security Device Manager 2.4

17-6 OL-9963-04](https://image.slidesharecdn.com/24lnes-120402160845-phpapp02/85/24ln-es-422-320.jpg)