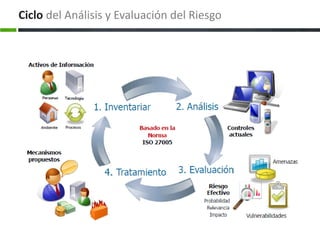

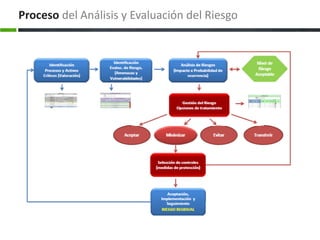

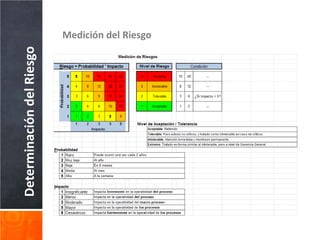

Este documento presenta información sobre Jesús Vílchez Sandoval, coordinador de la Oficina de Calidad y Acreditación de la FIEM. Contiene detalles sobre su información de contacto y experiencia laboral. Además, incluye una presentación sobre sistemas de seguridad en redes que abarca temas como la gestión del riesgo, determinación del nivel de riesgo, probabilidad de impacto y evaluación del riesgo.

![Amenazas y Vulnerabilidades

[A] Amenazas que pueden comprometer las dimensiones de un activo

Identificación del Riesgo

[N] Desastres naturales

[I] De origen industrial

[E] Errores y fallos no intencionados

[A] Ataques intencionados

Dimensiones

D I C A T

[SW] Software / Aplicaciones

I.5 Avería de origen físico o lógico 1 1 Dimensiones

E.1 Errores de los usuarios 1 1

E.2 Errores de los administradores 1 1 1 1 1 D Disponibilidad

E.3 Errores de monitoreo (logs) 1 I Integridad

E.4 Error en el establecimiento de datos de configuración 1 1 1 1 1

C Confidencialidad

E.8 Difusión casual de software dañino (malware) 1 1 1 1 1

E.9 Errores de encaminamiento (de información) 1 1 1 1 A Autenticidad

E.10 Errores de secuencia (orden) de mensajes transmitidos 1 T Trazabilidad

E.14 Escape de información 1

E.20 Vulnearbilidades en el código (programa) 1 1 1

E.21 Errores en el mantenimiento del código (programa) 1 1

A.4 Manipulación de la configuración 1 1 1 1 1

A.5 Suplantación de identidad de usuario 1 1 1

A.6 Abuso de privilegios de acceso 1 1

A.7 Utilización del recurso para uso no previsto 1

A.8 Difusión intencionada de software dañino (malware) 1 1 1 1 1

A.9 Encaminamiento de mensajes 1 1 1 1

A.10 Alteración de secuencia (de mensajes) 1

A.11 Acceso no autorizado (aprovechando una debilidad) 1 1

A.14 Interceptación de información (escucha) 1

A.22 Manipulación de programas 1 1 1 1

• A cargo de especialistas en seguridad, riesgos y administradores de activos.](https://image.slidesharecdn.com/analisisderiegosegundaparte-130225000841-phpapp01/85/Analisis-de-riego-segunda-parte-11-320.jpg)

![Evaluación del Riesgo

• Si el riesgo es aceptable, finaliza el proceso.

• Caso contrario:

– Transferir (tomar un seguro),

Impacto

– Evitar (retirar activo), o Transferir Evitar

– Mitigar el riesgo, a través de:

Aceptar Mitigar

• Controles1 preventivos, o

• Correctivos. Probabilidad

---

[1] Salvaguardas o medidas de mitigación.](https://image.slidesharecdn.com/analisisderiegosegundaparte-130225000841-phpapp01/85/Analisis-de-riego-segunda-parte-21-320.jpg)

![1

Ej. Servidor de BD

Servicio LBTR 2 Medio

N° Activo TI Valor Riesgo

BDs

1 Aplicación LBTR Web (Java EE - BD) 5 2 Medio

2 Servidor de BD (DBS) 5 1 Bajo

3 Servidor de Aplicaciones 5 2 Medio

4 Servidor Web (SUN Web Server) 5 1 Bajo

5 Seguridad de datos (Six/Security, HSM) 4 2 Medio

6 Red de Bancos (Extranet) 4 1 Bajo

7 Red Of. Principal (Intranet) 3 2 Medio

8 Seguridad Perimétrica (Firewall) 3 1 Bajo

9 Administración TI (Resp. servicio) 4 2 Medio

10 Normativa (Procedimientos / guías) 2 1 Bajo

11 Estación de trabajo 2 1 Bajo

Servidor de BD

Base de Datos

Plataforma SUN Solaris

Plataforma Sun Solaris

Servidor y Sistema Operativo

Administración TI (DBA)

Normativa (Procedimiento / Guía) Sistema de almacenamiento

Centro de Datos Institucional (CDI)

Centro Externo de Respaldo (CER)

Servicio de respaldo (Back-up)

Administrador TI (Plataforma)

1] Los valores son de ejemplo. Normativa (Procedimiento / Guía)](https://image.slidesharecdn.com/analisisderiegosegundaparte-130225000841-phpapp01/85/Analisis-de-riego-segunda-parte-25-320.jpg)