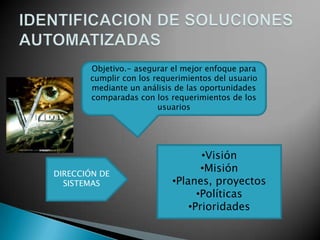

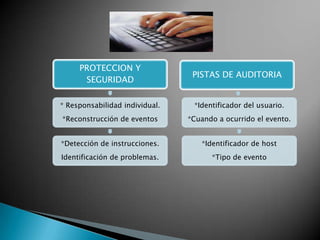

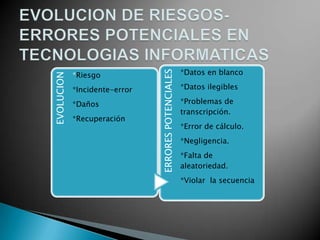

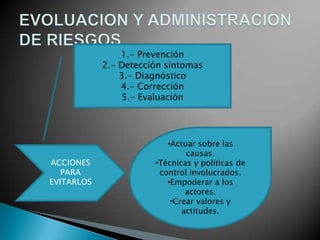

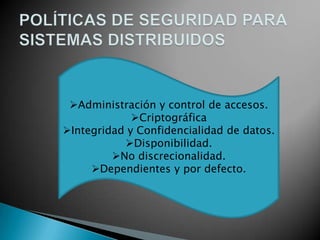

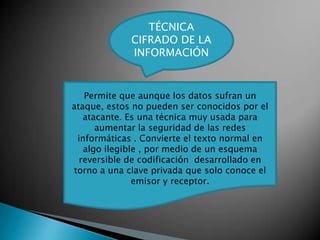

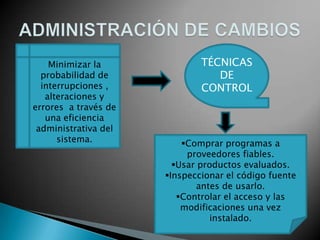

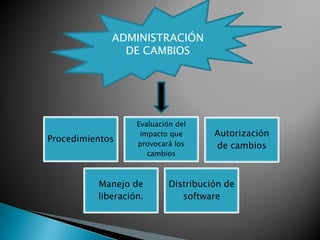

El documento habla sobre la importancia de identificar, desarrollar, adquirir, implementar y mantener sistemas para apoyar los procesos del negocio. También discute el uso de pistas de auditoría para cumplir objetivos de protección de datos y seguridad de la información, así como detectar eventos y problemas. Finalmente, presenta varias técnicas clave para garantizar la integridad, confidencialidad y disponibilidad de los datos.