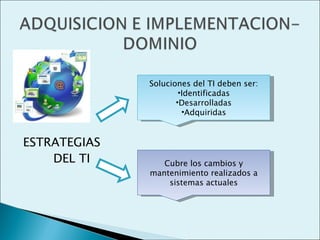

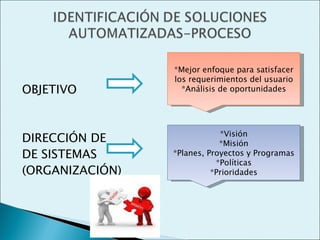

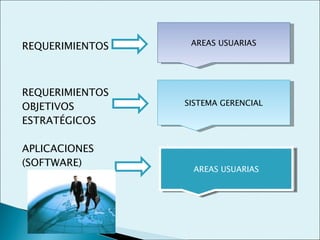

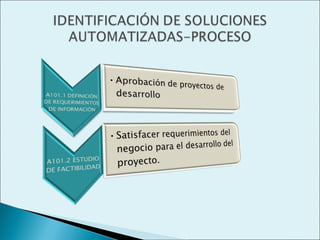

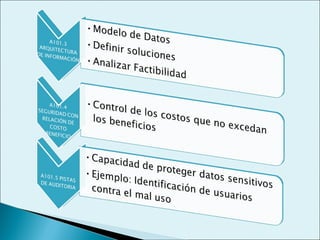

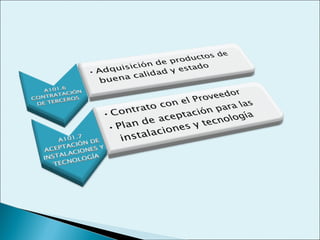

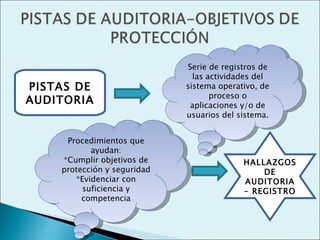

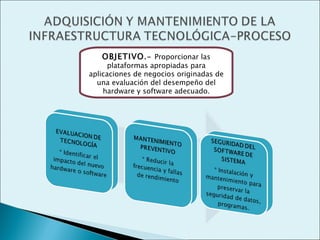

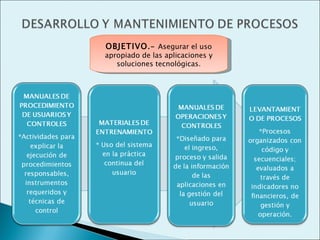

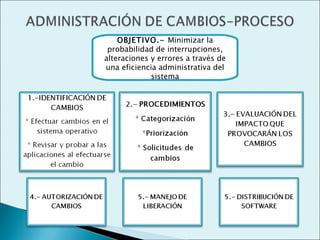

El documento habla sobre la adquisición e implementación de sistemas de tecnología de la información. Explica que las soluciones de TI deben ser identificadas, desarrolladas y adquiridas, y cubrir los cambios y mantenimiento de sistemas actuales para satisfacer mejor los requerimientos de los usuarios. También describe la dirección de sistemas, requerimientos de áreas usuarias y aplicaciones de software, así como objetivos de control y auditoría de sistemas.